Partie 1 :

1.1) Structure d’un ordinateur :

- Donner un schéma fonctionnel simplifié d’un ordinateur, et donner une classification de ses organes.

- Quelles caractéristiques permettent d’apprécier les performances d’un ordinateur ? (Citer seulement celles relatives au processeur, à la mémoire et aux unités de stockage).

1.2) Les logiciels :

Donner une classification sommaire des logiciels : Donner les deux grandes catégories de logiciels, puis une classification des logiciels d’application (pour cette catégorie, ne détailler que la sous catégorie des logiciels bureautiques).

1.3) Les Systèmes d’Exploitation :

a- Dire ce qu’est un Système d’Exploitation et citer ses principales fonctionnalités.

b- Décrire l’organisation des fichiers sur un disque (on peut utiliser un exemple schématisé pour illustrer les termes tels que racine, chemin…).

c- Que veut dire un Système d’Exploitation multi utilisateur ?

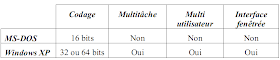

d- Comparer les Systèmes : MS-DOS et WINDOWS XP (puissance, interface…).

Partie 2 :

2.1) Qu’est ce que la corbeille ? Décrire sa fonctionnalité.

2.2) Ci-contre un extrait de la fenêtre d’exécution d’un logiciel anti-virus.

1.1) Structure d’un ordinateur :

- Donner un schéma fonctionnel simplifié d’un ordinateur, et donner une classification de ses organes.

- Quelles caractéristiques permettent d’apprécier les performances d’un ordinateur ? (Citer seulement celles relatives au processeur, à la mémoire et aux unités de stockage).

1.2) Les logiciels :

Donner une classification sommaire des logiciels : Donner les deux grandes catégories de logiciels, puis une classification des logiciels d’application (pour cette catégorie, ne détailler que la sous catégorie des logiciels bureautiques).

1.3) Les Systèmes d’Exploitation :

a- Dire ce qu’est un Système d’Exploitation et citer ses principales fonctionnalités.

b- Décrire l’organisation des fichiers sur un disque (on peut utiliser un exemple schématisé pour illustrer les termes tels que racine, chemin…).

c- Que veut dire un Système d’Exploitation multi utilisateur ?

d- Comparer les Systèmes : MS-DOS et WINDOWS XP (puissance, interface…).

Partie 2 :

2.1) Qu’est ce que la corbeille ? Décrire sa fonctionnalité.

2.2) Ci-contre un extrait de la fenêtre d’exécution d’un logiciel anti-virus.

a- Que représente le nombre de « Objets infectés » ? Que fait un anti-virus lors d’une mise à jour ?

b- Que représente le nombre de « Objets suspects » ? En quoi consiste « la méthode heuristique » ?

Partie 3 (complémentaire) : Numérations binaire et hexadécimale :

3.1) Écrire le nombre binaire (100010)2 en décimal.

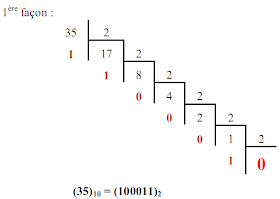

3.2) Écrire 35 en binaire.

3.3) Écrire le nombre hexadécimal 1AF en décimal.

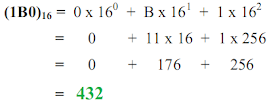

3.4) Écrire 432 en hexadécimal.

-----------------------------------------------------------------------------------------

Correction

-----------------------------------------------------------------------------------------

Partie 1 :

1.1) Structure d’un ordinateur :

- Donner un schéma fonctionnel simplifié d’un ordinateur, et donner une classification de ses organes.

1.1) Structure d’un ordinateur :

- Donner un schéma fonctionnel simplifié d’un ordinateur, et donner une classification de ses organes.

Un ordinateur contient

=> une Unité Centrale (CPU) qui commande et contrôle le fonctionnement de tous les organes, elle contient :

=> une Unité Centrale (CPU) qui commande et contrôle le fonctionnement de tous les organes, elle contient :

- Une Unité Arithmétique et Logique (UAL),

- Une Unité de Commande (UC)

- et des registres.

=> des périphériques :

- d’Entrée (INPUT) qui communiquent les informations à l’Unité Centrale (clavier, souris, scanner…).

- de Sortie (OUTPUT) qui reçoivent les informations envoyées par l’Unité Centrale (Ecran, imprimante…).

- d’Entrée/Sortie (I/O) qui sont périphériques à la fois d’Entrée et de Sortie (Disques, bandes magnétiques…).

- Quelles caractéristiques permettent d’apprécier les performances d’un ordinateur ? (Citer seulement celles relatives au processeur, à la mémoire et aux unités de stockage).

Les performances d’un ordinateur se mesurent essentiellement par :

- La fréquence de l’horloge du processeur (en MHz ou GHz).

- La taille de la mémoire RAM (en Go) ; une RAM de grande taille permet l’exécution de programmes volumineux ou de plusieurs programmes à la fois, ainsi que le traitement de fichiers de données volumineux.

- La taille du disque dur (en Go) qui correspond au volume d’informations que l’on peut enregistrer.

Le temps d’accès (mesuré en Ms : milliseconde) est aussi un facteur important.

1.2) Les logiciels :

Catégorie 1 : Les logiciels de base :

· Le BIOS (résident dans l’unité centrale)

· Le Système d’Exploitation.

Catégorie 2 : Les logiciels d’application :

· Logiciels de la Bureautique :

o Traitements de texte : permettent de réaliser des documents et leur mise en forme.

o Les tableurs : permettent de réaliser des tableaux de calculs.

o Les logiciels de présentation assistée par Ordinateur (PréAO).

o Les logiciels de Publication Assistée par Ordinateur (PAO).

· Logiciels de Gestion : (Ressources Humaines, Comptabilité, Gestion de Stock…).

· Logiciels Educatifs (Didacticiels, Tutoriels, Jeux éducatifs…).

· Logiciels de Calcul Scientifique.

· Logiciels spécialisés (pour métiers).

· Langages de Programmation.

· Logiciels de sécurité informatique (Anti-virus).

· Le BIOS (résident dans l’unité centrale)

· Le Système d’Exploitation.

Catégorie 2 : Les logiciels d’application :

· Logiciels de la Bureautique :

o Traitements de texte : permettent de réaliser des documents et leur mise en forme.

o Les tableurs : permettent de réaliser des tableaux de calculs.

o Les logiciels de présentation assistée par Ordinateur (PréAO).

o Les logiciels de Publication Assistée par Ordinateur (PAO).

· Logiciels de Gestion : (Ressources Humaines, Comptabilité, Gestion de Stock…).

· Logiciels Educatifs (Didacticiels, Tutoriels, Jeux éducatifs…).

· Logiciels de Calcul Scientifique.

· Logiciels spécialisés (pour métiers).

· Langages de Programmation.

· Logiciels de sécurité informatique (Anti-virus).

1.3) Les Systèmes d’Exploitation :

a -

a -

Un Système d’Exploitation (SE) est un logiciel de base ; (c'est-à-dire indispensable au fonctionnement de l’ordinateur).

Un SE fait fonctionner l’Unité Centrale et les périphériques ; il permet aussi l’organisation et la gestion des fichiers sur les supports de stockage.

Un SE fait fonctionner l’Unité Centrale et les périphériques ; il permet aussi l’organisation et la gestion des fichiers sur les supports de stockage.

b -

Les fichiers (et les dossiers) sont organisés selon une structure arborescente.

Le premier niveau de l’arborescence est appelé racine du disque.

Le chemin d’un fichier est la suite des dossiers qui mènent de la racine jusqu’au fichier. Pour exemple : Le chemin du fichier F-R est : C:\Musique\Orientale\

c -

Le chemin d’un fichier est la suite des dossiers qui mènent de la racine jusqu’au fichier. Pour exemple : Le chemin du fichier F-R est : C:\Musique\Orientale\

c -

Un S.E. est dit multiutilisateur lorsqu’il permet à plusieurs utilisateurs d’accéder aux ressources d’un même ordinateur (serveur) en même temps.

d -

Partie 2 :

2.1) Qu’est ce que la corbeille ? Décrire sa fonctionnalité.

2.1) Qu’est ce que la corbeille ? Décrire sa fonctionnalité.

La Corbeille est un « Dossier Système » (Il n’est pas créé par l’utilisateur, mais par Windows de façon automatique lors de son installation).

Lorsque l’utilisateur supprime un fichier (ou dossier), Windows ne le supprime que logiquement en le mettant dans la Corbeille. Windows ne permet pas l’ouverture des fichiers de la Corbeille (pour l’utilisateur, c’est comme s’ils n’existaient plus). Par contre, on peut récupérer des fichiers supprimés : Windows peut les copier dans un dossier ou les restaurer (i.e. les remettre dans leur emplacement d’origine).

Évidemment, un fichier dans la Corbeille peut être supprimé par Windows à la demande de l’utilisateur, cette suppression est définitive (suppression physique).

Lorsque l’utilisateur supprime un fichier (ou dossier), Windows ne le supprime que logiquement en le mettant dans la Corbeille. Windows ne permet pas l’ouverture des fichiers de la Corbeille (pour l’utilisateur, c’est comme s’ils n’existaient plus). Par contre, on peut récupérer des fichiers supprimés : Windows peut les copier dans un dossier ou les restaurer (i.e. les remettre dans leur emplacement d’origine).

Évidemment, un fichier dans la Corbeille peut être supprimé par Windows à la demande de l’utilisateur, cette suppression est définitive (suppression physique).

2.2) Ci-contre un extrait de la fenêtre d’exécution d’un logiciel anti-virus.

- Le nombre d’objets infectés est le nombre de fichiers contenant des virus. Lors de la mise à jour d’un anti-virus, le logiciel charge une table de signatures des virus qui permet de les reconnaître. La table de signatures doit être mise à jour fréquemment, sinon le logiciel ne peut détecter les nouveaux virus.

- Le nombre d’objets suspects est le nombre de fichiers contenant des programmes dont le comportement est semblable à celui d’un virus. La méthode heuristique : Pour protéger l’ordinateur de virus encore inconnus (ne figurant pas dans la table des signatures), Le logiciel anti-virus cherche à détecter des programmes dont le comportement ressemble à celui d’un virus (tentative de modification de programmes exécutables par exemple).

Remarque : La méthode heuristique est parfois efficace puisqu’elle permet de corriger l’insuffisance de la table de signatures, mais ceci ne se fait pas sans inconvénient : les fausses alertes. En effet, un comportement dit semblable à celui d’un virus est parfois celui d’un programme qui n’est pas un virus et qui n’a rien de malicieux.

- Le nombre d’objets suspects est le nombre de fichiers contenant des programmes dont le comportement est semblable à celui d’un virus. La méthode heuristique : Pour protéger l’ordinateur de virus encore inconnus (ne figurant pas dans la table des signatures), Le logiciel anti-virus cherche à détecter des programmes dont le comportement ressemble à celui d’un virus (tentative de modification de programmes exécutables par exemple).

Remarque : La méthode heuristique est parfois efficace puisqu’elle permet de corriger l’insuffisance de la table de signatures, mais ceci ne se fait pas sans inconvénient : les fausses alertes. En effet, un comportement dit semblable à celui d’un virus est parfois celui d’un programme qui n’est pas un virus et qui n’a rien de malicieux.

Partie 3 (complémentaire) : Numérations binaire et hexadécimale :

3.1) Écrire le nombre binaire (100010)2 en décimal.

3.1) Écrire le nombre binaire (100010)2 en décimal.

3.2) Écrire 35 en binaire.

Vérification : on fait la conversion inverse, elle est plus simple !

3.3) Écrire le nombre hexadécimal 1AF en décimal.

3.4) Écrire 432 en hexadécimal.

2ème façon (en utilisant le résultat de la question 3.3.):

Vérification : Il est facile de vérifier le résultat obtenu en faisant la conversion inverse : de la base 16 vers la base décimale :

Aucun commentaire:

Enregistrer un commentaire