CHAPITRE X : Architecture des réseaux étendus : VPN, LS, xDSL, SDH, WDM

Architecture des réseaux étendus

Après avoir réalisé notre première interconnexion, nous pouvons passer à l’étape suivante qui consiste à créer un réseau WAN complet.

À l’inverse d’un LAN qui est par essence privé, un WAN nécessite d’emprunter des réseaux publics ou opérateur qui agissent sous licence octroyée par l’État.

À l’inverse de votre LAN sur lequel vous pouvez réaliser des excès de vitesse gratuitement jusqu’au Gigabit, la vitesse est limitée à quelques dizaines de Mbit/s sur les réseaux WAN Et plus vous allez vite et loin, plus c’est cher.

Il faut donc choisir avec discernement la technologie à utiliser, et déterminer au mieux, en fonction de vos besoins et de votre budget, la route à emprunter (route départementale, voie rapide, autoroute de l’information avec péage, bretelle d’accès, etc.).

Dans ce chapitre, vous apprendrez ainsi :

Les solutions disponibles sur le marché

Après notre première interconnexion, voilà qu’il faut interconnecter quatre nouveaux sites :

Toulouse, Marseille, Strasbourg et Londres.

Quels sont alors les moyens mis à notre disposition ?

Les liaisons point à point

L’élément de base d’un réseau étendu est la liaison détenue et gérée par un opérateur :

France Télécom et Cegetel en France, Deutsche Telekom en Allemagne, ATT et Worldcom (pour ne citer qu’eux) aux États-Unis, etc.

Une liaison peut être filaire (cuivre ou fibre optique) ou hertzienne (satellites ou émetteurs terrestres). Les liaisons filaires sont obligatoirement point à point, tandis que les liaisons hertziennes peuvent être point à point ou multipoint.

Les opérateurs louent leurs liaisons entre eux. Ils bâtissent leurs propres réseaux basés sur des liaisons qui leur appartiennent et sur d’autres qu’ils louent là où ils ne peuvent pas en construire.

La construction de liaisons filaires ou hertziennes requiert, en effet, des autorisations administratives (licences) pour pouvoir poser les câbles à travers des territoires appartenant à chaque État, lancer les satellites, obtenir les fréquences hertziennes et les exploiter commercialement. En France, l’ART (autorité de régulation des télécommunications) est responsable de l’attribution de ces licences aux opérateurs. Depuis peu, la libéralisation du commerce mondial incite à supprimer les derniers monopoles.

À l’inverse d’un LAN qui est par essence privé, un WAN nécessite d’emprunter des réseaux publics ou opérateur qui agissent sous licence octroyée par l’État.

À l’inverse de votre LAN sur lequel vous pouvez réaliser des excès de vitesse gratuitement jusqu’au Gigabit, la vitesse est limitée à quelques dizaines de Mbit/s sur les réseaux WAN Et plus vous allez vite et loin, plus c’est cher.

Il faut donc choisir avec discernement la technologie à utiliser, et déterminer au mieux, en fonction de vos besoins et de votre budget, la route à emprunter (route départementale, voie rapide, autoroute de l’information avec péage, bretelle d’accès, etc.).

Dans ce chapitre, vous apprendrez ainsi :

- à choisir un niveau de service opérateur ;

- à connaître les technologies d’accès xDSL ;

- à connaître les réseaux haut débit SDH et WDM ;

- à dimensionner votre réseau WAN.

Les solutions disponibles sur le marché

Après notre première interconnexion, voilà qu’il faut interconnecter quatre nouveaux sites :

Toulouse, Marseille, Strasbourg et Londres.

Quels sont alors les moyens mis à notre disposition ?

Les liaisons point à point

L’élément de base d’un réseau étendu est la liaison détenue et gérée par un opérateur :

France Télécom et Cegetel en France, Deutsche Telekom en Allemagne, ATT et Worldcom (pour ne citer qu’eux) aux États-Unis, etc.

Une liaison peut être filaire (cuivre ou fibre optique) ou hertzienne (satellites ou émetteurs terrestres). Les liaisons filaires sont obligatoirement point à point, tandis que les liaisons hertziennes peuvent être point à point ou multipoint.

Les opérateurs louent leurs liaisons entre eux. Ils bâtissent leurs propres réseaux basés sur des liaisons qui leur appartiennent et sur d’autres qu’ils louent là où ils ne peuvent pas en construire.

La construction de liaisons filaires ou hertziennes requiert, en effet, des autorisations administratives (licences) pour pouvoir poser les câbles à travers des territoires appartenant à chaque État, lancer les satellites, obtenir les fréquences hertziennes et les exploiter commercialement. En France, l’ART (autorité de régulation des télécommunications) est responsable de l’attribution de ces licences aux opérateurs. Depuis peu, la libéralisation du commerce mondial incite à supprimer les derniers monopoles.

----------------------------------------------------------------------------------------------------

RÉSEAUX LOCAUX, ÉTENDUS ET INTERSITE

Le terme LAN (Local Area Network) désigne les réseaux locaux, dont le principal représentant est Ethernet. Le terme WAN (Wide Area Network) désigne les réseaux étendus dont les représentants les plus répandus sont les LS, Frame Relay et ATM.

On désignera par réseau intersite un réseau d'interconnexion de réseaux locaux reposant sur un réseau étendu et des routeurs qui réalisent l'interface entre les LAN et le WAN.

----------------------------------------------------------------------------------------------------

Au niveau international, l’organisme qui contrôle les activités télécoms (autorisations, projets internationaux, normes, etc.) est l’ITU (International Telecommunication Union) qui est affilié à l’ONU. Tous les opérateurs nationaux sont membres de l’ITU.

La plupart des liaisons internationales sont le fruit d’une coopération entre les opérateurs qui utilisent les bandes passantes proportionnellement à leur participation financière. Certains opérateurs possèdent en propre leurs liaisons internationales, et les louent à d’autres opérateurs.

Les réseaux opérateur

Les opérateurs utilisent des réseaux à haut débit pour transporter une variété de flux (voix, lignes spécialisées, Frame Relay, ATM, etc.) à des débits divers (de 64 Kbit/s à plusieurs Mbit/s). Leurs clients se raccordent à leur réseau via une boucle locale, qui généralement appartient et est gérée par un opérateur national historique (France Télécom, Deutsche Telekom, etc.) ou un opérateur local, nouveau venu, comme COLT ou Cegetel.

Le réseau d’un opérateur repose sur des fibres optiques qui souvent ne lui appartiennent pas. Il achète de la bande passante en gros à un autre opérateur, appelé pour cela « carrier de carrier ». Aux extrémités des fibres optiques, dans ses locaux techniques (POP et centre de télécommunications), l’opérateur connecte tous ses équipements SDH, ATM, Frame Relay, routeurs, modems, etc.

À partir des liaisons qui lui appartiennent en propre ou qu’il loue, un opérateur crée un ou plusieurs réseaux interconnectant ses propres sites. Ces liaisons se terminent par des multiplexeurs et des commutateurs (Frame Relay, ATM, SDH ou propriétaires). L’opérateur propose ensuite à ses clients de partager son réseau en leur revendant de la bande passante et en leur proposant un service d’exploitation.

Le but de l’opérateur est alors de partager son réseau par le plus grand nombre de clients possible, tout en séparant ces derniers. Le partitionnement logique du réseau est réalisé grâce aux circuits virtuels, qui permettent de constituer autant de VPN (Virtual Private Network) qu’il y a de clients. Le VPN est donc la base de l’offre de service des opérateurs réseau.

----------------------------------------------------------------------------------------------------

QU’EST-CE QU’UN CIRCUIT VIRTUEL ?

Les circuits virtuels sont des liaisons logiques, généralement point à point, se partageant un même support physique. Les données appartenant à un même CV ne peuvent être échangées avec celles des autres CV.

Grâce aux CV, un réseau physique peut être partitionné en plusieurs réseaux logiques indépendants et étanches les uns des autres, créant ainsi ce qu’on appelle des VPN (Virtual Private Network). Pour l’utilisateur, le VPN se comporte comme s’il était seul sur le réseau alors que ce dernier est partagé.

----------------------------------------------------------------------------------------------------

Une entreprise désirant interconnecter ses sites, ou un particulier désirant communiquer à distance (téléphoner, se connecter à Internet ou à son intranet, etc.) devra faire appel aux services d’un opérateur, ou, si cela est économiquement plus intéressant, creuser ses propres tranchées pour y poser ses propres câbles afin de construire une infrastructure privative sur le domaine public, comme le font les opérateurs.

Le premier des réseaux opérateur est historiquement le RTC (ou réseau téléphonique commuté) qui permet aux entreprises et aux particuliers de communiquer par téléphone moyennant un abonnement et une

facturation à la durée.

Le second type qui est apparu est la LS (ligne spécialisée, encore appelée ligne louée), qui permet aux entreprises d’interconnecter leurs sites moyennant un abonnement mensuel dont le coût dépend du débit utilisé et de la distance.

Aujourd’hui, les réseaux sont très variés : boucles optiques SDH, réseaux optiques Ethernet natifs, réseaux IP-MPLS sur fibre optique WDM, etc.

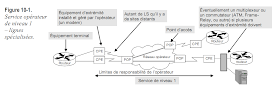

L’accès aux réseaux des opérateurs

Les sites et les liaisons qui constituent le réseau de l’opérateur peuvent être plus ou moins nombreux, et la zone de couverture de ce réseau peut être plus ou moins étendue.

Chaque client doit se raccorder au réseau de l’opérateur via des liaisons d’accès (filaires le plus souvent, ou hertziennes pour le téléphone mobile, par exemple) entre son site et les points d’accès appelés POP (Point Of Presence) de l’opérateur. La liaison d’accès est également appelée desserte locale ou, plus spécifiquement, boucle locale.

L’intérêt d’une telle solution est que le POP soit le plus près possible du site client afin que la liaison de raccordement, dont le prix dépend du débit et de la distance, coûte le moins cher possible. Le RTC est le réseau opérateur qui dispose du plus important nombre de POP : il s’agit d’un commutateur installé au coin de la rue, dans un immeuble. Mais, pour les autres réseaux, il n’en est pas de même. Par exemple, vous avez sans doute consulté les zones de couverture d’Itinéris, de Bouygues Télécom, de SFR, etc.

L’opérateur installe toujours un équipement d’extrémité, appelé CPE (Customer Premises Equipment), dans les locaux du client qui permet de gérer la liaison d’accès. Il s’agit, par exemple, d’un modem, d’un commutateur, etc., selon le niveau de service fourni.

Les services proposés par les opérateurs

L’opérateur propose à ses clients d’utiliser son réseau en leur revendant de la bande passante ainsi que différents niveaux de service d’exploitation. À la diversité des technologies s’ajoute le maquis des services proposés, l’habillage commercial en quelque sorte. Bien qu’il en existe de nombreuses variantes, on trouve principalement trois types de service.

Le service de niveau 1 permet aux clients de disposer du support de transmission qui leur est fourni : ils peuvent installer des multiplexeurs, des commutateurs ATM ou Frame Relay, des routeurs, etc., pour transmettre des données, de la voix ou de la vidéo.

Le service de niveau 2 consiste à profiter de l’infrastructure réseau de l’opérateur, qui est vu comme un nuage (un réseau multipoint), sur lequel les sites du client sont raccordés via des liaisons locales et les POP.

Le service de niveau 3 est un service complet : l’opérateur propose un service clé en main via un réseau quelconque, avec les moyens et les technologies souhaités. Le client ne voit que le service : téléphone, interconnexion de réseaux locaux, etc.

Les choix du client

Pour créer notre réseau étendu, la première question concerne le niveau de service que nous allons demander à l’opérateur. Du point de vue client, nous avons le choix entre deux types de solutions :

- Solution privée reposant sur le service de niveau 1. L’entreprise construit son réseau étendu.

- Solution opérateur reposant sur les services de niveaux 2 et 3. L’entreprise confie tout ou partie de son réseau étendu à un opérateur.

La première solution consiste à suivre le modèle de notre première interconnexion, afin de réaliser notre propre réseau multipoint reposant sur des lignes spécialisées point à point.

Le réseau peut être en étoile sur un site principal, distribué selon l’importance relative de chaque site, ou plus ou moins maillé afin de répartir la charge et d’assurer le secours des liaisons.

La seconde solution repose sur l’utilisation d’un réseau opérateur et sur des LS ou, de préférence, des boucles locales raccordant les sites du client aux POP les plus proches.

L’opérateur installe les liaisons d’accès locales (ou les commande auprès de l’opérateur local s’il n’a pas de licence) entre les sites du client et ses points d’accès.

Pour compliquer le choix des clients, il existe plusieurs types d’offres :

- Les VPN de niveau 2 reposant sur Frame Relay et ATM (voir chapitre 11). L’opérateur garantit au client la bande passante demandée ainsi que le niveau de service souhaité, avec des engagements de résultats.

- Les VPN de niveau 3, reposant sur IP et MPLS (voir chapitre 12). De la même manière, l’opérateur s’engage sur une qualité de service équivalente, voire supérieure, à celle pouvant être offerte sur un VPN de niveau 2.

- Les VPN IPsec, également de niveau 3, reposant sur le protocole de cryptage IPsec (voir chapitre 17). Dans ce cas, il n’y a pas séparation logique, mais création d’un tunnel crypté qui garantit la confidentialité des informations vis-à-vis des autres utilisateurs. Si le réseau IP est celui de l’opérateur, celui-ci peut s’engager sur une qualité de service, généralement de niveau inférieur aux deux précédents VPN. Si le réseau IP est l’Internet, l’opérateur ne s’engage quasiment sur aucune qualité de service.

Dans tous les cas, le client doit signer un contrat de service, appelé SLA (Service Level Agreement), avec l’opérateur. Ce dernier s’engage à fournir une qualité de service (temps de réponse, débit garanti, taux de disponibilité, etc.) ainsi qu’à payer des pénalités au client en cas de non-respect de ses engagements.

Le réseau opérateur peut s’engager sur différents services :

- Taux de disponibilité. L’opérateur garantit que son réseau sera disponible à 99,9 % du temps (c’est une valeur courante).

- Bande passante. L’opérateur garantit que le client disposera du débit demandé (512 Kbit/s entre deux sites, par exemple) pendant 100 % du temps.

- Temps de transit. L’opérateur garantit le temps mis par un paquet pour aller d’un site à l’autre.

Ces garanties peuvent être valables de POP à POP (c’est-à-dire dans le réseau fédérateur de l’opérateur appelé backbone) ou de bout en bout (c’est-à-dire entre les sites du client), liaisons et équipements d’accès compris. C’est à vous de négocier les engagements en fonction du coût.

L’opérateur exploite son réseau à l’aide d’un ou plusieurs centres de supervision, de centres de support client (Help Desk) et d’équipes projet qui lui permettent d’offrir un service de guichet unique (interlocuteur unique) :

- L’opérateur se charge de toutes les commandes de LS d’accès auprès des opérateurs locaux, de l’installation des équipements, de la configuration de son réseau pour accueillir le VPN du client ainsi que de la gestion du projet.

- Quels que soient le site et le pays, le client peut appeler le centre de supervision pour lui signaler un problème, et inversement.

- Il n’y a qu’une facture, et le client choisit le mode de facturation qu’il souhaite : centralisée, répartie par site, etc.

- L’opérateur fournit des statistiques sur le VPN du client et les preuves que ses engagements ont été respectés. Cela n’empêche pas le client de mettre en place son propre système de contrôle.

Une entreprise a toujours la possibilité de passer d’une solution privée à une solution opérateur, autrement dit d’externaliser son réseau (ce que l’on appelle l’outsourcing).

L’opération inverse (la réversibilité) n’est pas dans l’air du temps et est toujours une opération délicate. La réversibilité peut aussi être appliquée pour changer d’opérateur en cas d’insatisfaction.

Les lignes spécialisées

Une LS (ligne spécialisée ou ligne louée) est un terme générique pour désigner une liaison point à point entre deux sites.

Pour l’utilisateur, une LS consiste en deux ou quatre fils (plus rarement six) de cuivre reliant deux de ses sites. Pour l’opérateur, ce n’est qu’une liaison d’accès à son réseau : la liaison cuivre qui part du site du client aboutit à un multiplexeur qui concentre d’autres LS (issues d’autres clients) sur des liaisons haut débit en fibre optique.

Les LS reposent sur deux technologies :

- T1 (États-Unis, Canada et Japon) et E1 (reste du monde), qui datent des années 60.

- HDSL (High bit rate Digital Subscriber Line), qui date des années 80.

Le débit offert par une E1/T1 est un multiple de 64 Kbit/s. Cette unité correspond à un canal dans un lien E1 à 2,048 Mbit/s (32 canaux à 64 Kbit/s) ou T1 (Trunk-carrier, level 1 multiplexing) à 1,544 Mbit/s (24 canaux à 64 Kbit/s + 8 Kbit/s de signalisation).

Les ondes sonores de la voix sont converties en signaux numériques à un débit de 64 Kbit/s, tout comme le mouvement est converti en 24 images/seconde par une caméra. Ce débit est lié aux limitations technologiques des années 60, et demeure encore l’unité de référence. Les progrès font que, aujourd’hui, on peut se contenter de 8 Kbit/s, voire moins.

L’unité de base est donc constituée d’un canal de 64 Kbit/s (dénommé DS0, Digital Signaling 0). Comme il est plus pratique et plus économique de transporter plusieurs canaux en même temps, ces derniers sont multiplexés au sein d’une liaison composite (trunk). Et, comme dans toutes les couches réseau (nous sommes ici au niveau physique), un protocole est nécessaire pour gérer ces canaux (début et fin du canal, synchronisation des horloges, etc.). Un canal est donc dédié à ce protocole souvent appelé canal de signalisation.

Ces échanges point à point sont réalisés entre deux multiplexeurs qui dialoguent via le canal de signalisation (des bits prélevés sur le débit global).

Un multiplexeur prend ainsi n canaux à 64 Kbit/s en entrée, et génère un signal de 2 048 Mbit/s en sortie pour une E1. Un autre type de multiplexeur prend 4 canaux à 2 Mbit/s en entrée, et génère un signal à 8 Mbit/s en sortie, et ainsi de suite. On définit ainsi une hiérarchie de débits plésiochrones (plusieurs horloges, une pour chaque type de multiplexeur) jusqu’à 34 Mbit/s en Europe et 45 Mbit/s aux États-Unis.

Aujourd’hui, cette cascade de multiplexage a été remplacée par des multiplexeurs permettant d’extraire directement la bande passante souhaitée. On définit ainsi une hiérarchie de débits synchrones (une seule horloge pour transporter plusieurs débits). La structure des trames et le protocole associé sont SONET (Synchronous Optical NETwork) aux États-Unis, et SDH (Synchronous Digital Hierarchy) en Europe. Ces réseaux forment le cœur des infrastructures réseau haut débit des opérateurs (de 51,84 Mbit/s à plus de 9 Gbit/s).

Équipements installés chez l’utilisateur

L’opérateur installe dans les locaux du client un CSU/DSU (Channel Service Unit/Data Service Unit) qui génère et reçoit les signaux sur la LS. Le CSU/DSU est l’équivalent numérique du modem : alors que ce dernier convertit les signaux analogiques en signaux numériques et inversement, le CSU/DSU convertit les signaux numériques des interfaces locales (V.35, X21/V11, etc.) en signaux numériques adaptés aux longues distances, xDSL par exemple.

Le CPE (Customer Premises Equipment) est le terme générique désignant un équipement de raccordement installé chez le client. Il s’agit d’un CSU/DSU (équipement de base), d’un commutateur ATM ou Frame Relay, d’un FRAD ou d’un routeur. Ces derniers peuvent ou non intégrer un CSU/DSU.

Les technologies DSL

Les technologies PCM/MIC utilisées par les liaisons T1 et E1 depuis les années 60 sont aujourd’hui dépassées. Les lignes spécialisées offrent toujours une interface E1 ou T1 à leurs clients, mais le PCM a fait place aux technologies DSL (Digital Subscriber Line). Celles-ci utilisent des codages plus performants et des processeurs spécialisés dans le traitement du signal, les DSP (Digital Signaling Processing).

La première de ces technologies est IDSL (Integrated Service Digital Network DSL), couramment appelée RNIS (réseau numérique à intégration de service) et commercialisée sous le nom de Numéris par France Télécom. Le RNIS est la base du réseau téléphonique numérique ; il a été la première technologie numérique à être proposée aux particuliers. L’accès de base T0 offre deux canaux B de 64 Kbit/s, chacun pouvant être utilisé séparément (deux communications) ou agrégé pour offrir un débit de 128 Kbit/s. Un canal D de 16 Kbit/s est réservé à la signalisation (numérotation, réveil du terminal, etc.). Des bits supplémentaires permettent de gérer les signaux transmis sur le câble.

Côté client, le RNIS se présente sous la forme d’un bus, appelé bus S0, sur lequel plusieurs équipements peuvent être connectés (téléphones, télécopieurs, routeurs, etc.).

La deuxième technologie qui est apparue est HDSL (High bit rate DSL) sur laquelle reposent quasiment toutes les liaisons d’accès (LS notamment). La raison est qu’une liaison E1/T1 nécessite de coûteux répéteurs tous les 1 à 2 km, alors que la portée du HDSL est d’au moins 3,7 km (jusqu’à 7,9 km sans répéteur). La réduction du nombre de répéteurs permet ainsi de réduire les coûts des LS de 30 à 50 % par rapport aux E1/T1.

La vraie révolution des technologies xDSL est que cette baisse de prix permet aux opérateurs de proposer des liaisons xDSL aux particuliers pour leurs connexions téléphonique et Internet.

S-HDSL (Single pair HDSL) et SDSL (Symetric DSL) sont des versions simplifiées de HDSL.

La norme DSL la plus avancée est ADSL (Asymetric DSL). Sa particularité est de présenter des débits différents selon le sens de la transmission : le débit à destination du client est plus important que celui offert à ce dernier en émission. Ce type d’accès est associé à un séparateur offrant un accès analogique pour les téléphones classiques en plus de l’accès numérique. Cela en fait une utilisation appropriée pour les particuliers.

Il est à noter que les TNR, HTU et ATU qui viennent d’être évoqués aux figures précédentes sont des modems numériques (CSU/DSU).

RADSL (Rate Adaptative DSL) est une version d’ADSL qui permet d’augmenter ou de diminuer le débit selon ce que permet la qualité de la ligne. C’est en fait une évolution naturelle d’ADSL.

ADSL Lite (G.Lite), anciennement CDSL (Customer DSL), est l’équivalent d’ADSL sans le séparateur (splitter). L’objectif est de diminuer les coûts en simplifiant l’installation de l’abonné (suppression du séparateur) ainsi que l’exploitation pour l’opérateur. Les fonctionnalités sont les mêmes que celles fournies par ADSL/RADSL (connexion Internet + téléphone).

La dernière technologie en date est le VDSL (Very high speed DSL) qui utilise les paires torsadées en cuivre mais surtout la fibre optique. L’objectif premier de VDSL est de transporter des cellules ATM (Asynchronous Transfer Mode). La norme repose sur un multiplexage temporel (TDM, Time Division Multiplexing) aux débits normalisés STM (Synchronous Transfer Mode), ceux utilisés par SDH (Synchronous Digital Hierarchy).

Le débit descendant correspond aux flux allant du réseau (par exemple l’Internet) vers le client (vous), tandis que le débit montant correspond au flux allant du client vers le réseau.

Au sein d’une même norme, les débits et distances varient en fonction du diamètre des fils utilisés (norme AWG, American Wire Gauge).

Les débits peuvent, par ailleurs, être augmentés si les distances sont raccourcies.

Les applications du xDSL

Suite à la libéralisation du marché des télécoms, l’enjeu commercial qui aiguise le plus les appétits est celui de la boucle locale, c’est-à-dire la liaison d’accès aux réseaux des opérateurs. HDSL couvre les besoins des entreprises en matière de réseau étendu, tandis que les besoins des particuliers (téléphone, télévision, accès à Internet – c’est-à-dire les services résidentiels) sont couverts par ADSL/RADSL/CDSL (G.lite).

Concernant nos réseaux locaux, PPP fonctionne directement au-dessus des LS (donc de HDSL) et de RNIS (IDSL) grâce aux routeurs qui prennent en compte les interfaces E1/T1 et S0.

Quant à ADSL, quatre modes d’accès aux canaux de données sont possibles :

- Mode synchrone. Les canaux sont accessibles sous forme d’un train de bits aux débits STM.

- Mode adaptation de paquet. Permet à plusieurs applications d’utiliser les canaux pour transporter leurs données selon leurs propres formats.

- Mode paquet de bout en bout. Les paquets IP sont envoyés directement dans les trames (sans se soucier de l’affection des canaux), et la commutation est effectuée au niveau d’ADSL sur la base des adresses IP contenues dans les paquets.

- Mode ATM. Permet de transporter les cellules ATM qui contiennent les trames PPP (qui transportent IP, et ainsi de suite).

Actuellement, aucune tendance n’est perceptible, car le marché est naissant et les équipements peu nombreux. En France, France Télécom promeut le mode ATM.

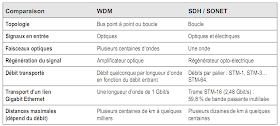

Les boucles SDH

Dès l’origine des télécommunications, le premier objectif a été de partager une même liaison physique entre plusieurs flux comme on vient de le voir avec xDSL. Ce principe, appelé multiplexage, consiste à découper en tranches de temps simples (multiplexage temporel), puis à structurer ces tranches de temps en des formats de plus en plus évolués pour créer des trames.

La LS et la boucle locale ne concernent qu’un utilisateur, mais déjà sur cette portion de réseau, différents flux sont multiplexés : téléphonie et Internet si l’on prend l’exemple d’une boucle ADSL. Si l’on avance au cœur des réseaux des opérateurs, les tuyaux deviennent de plus en plus gros et généralistes, c’est-à-dire qu’ils doivent véhiculer des flux aussi divers que de la téléphonie et des données (lignes spécialisées, ATM, Frame Relay, ADSL, etc.), et à des débits très variés, allant de 64 Kbit/s à plusieurs centaines de Mbit/s.

La technique de multiplexage aujourd’hui utilisée par les opérateurs pour transporter tous ces flux à tous ces débits est SDH (Synchronous Digital Hierarchy), et son équivalent américain SONET (Synchronous Optical Network), sur de la fibre optique.

Et qui dit fibre optique, dit distances importantes, de l’ordre de plusieurs dizaines de kilomètres. SDH permet donc de constituer des réseaux à haut débit à l’échelle d’une agglomération. Il permet ainsi de véhiculer des lignes téléphoniques (canaux MIC, niveau 1), de créer des boucles locales (LS, ATM et Frame Relay, niveau 2), et de constituer des MAN (réseaux à haut débit). Les opérateurs mettent à profit cette technologie pour raccorder leurs grands clients à leur POP (points de présence).

Des boucles à 155 Mbit/s, 622 Mbit/s ou à 2,5 Gbit/s sont commercialisées auprès des grandes entreprises, leur permettant de réaliser ces mêmes fonctions pour leurs besoins propres, comme l’interconnexion à haut débit (2, 34, 45, 155 ou 622 Mbit/s) de leurs sites répartis autour d’une grande ville.

Dans cet exemple, la boucle SDH véhicule des liens MIC à 2 Mbit/s entre les PABX, des LS à 1 Mbit/s entre les routeurs, et une liaison ATM à 34 Mbit/s entre les deux principaux sites.

(*) Débits standardisés et commercialisés par les opérateurs.

----------------------------------------------------------------------------------------------------

LE POINT SUR SDH (ITU-T G.709)

Une trame SDH se compose d’un en-tête appelé section de surdébit (SOH pour Section OverHead) de 81 octets, qui contient toutes les informations relatives à la structure de la trame ainsi que les données relatives à la signalisation Q.93B (norme G.771) et à l’administration. Au sein de la trame, les données utiles sont placées dans des conteneurs virtuels (norme G.709) adaptés à leur débit. Ces données peuvent être des cellules ATM, ou correspondre aux débits des réseaux plésiochrones (normes G.703 et G.704), tel celui à 2,048 Mbps.

Un conteneur est composé des données utiles et d’un en-tête de conduit (POH pour Path OverHead) de 9 octets qui assure notamment les fonctions de contrôle de la parité et d’identification du type des données

transportées.

L’en-tête SOH comporte un pointeur permettant au débit des données transportées de varier dans le temps.

Les données utiles peuvent ainsi « flotter » à l’intérieur du conduit qui leur est alloué. Cette technique permet d’adapter le débit lorsque les horloges de deux nœuds sont différentes.

À titre d’exemple, la section de surdébit occupe 5,184 Mbit/s sur une liaison STM-1, laissant 150,336 Mbps de bande passante pour les données utiles. Des débits supérieurs sont formés par entrelacement de trames STM-1. Dans le cas des trames STM-4 et STM-16, 4 ou 16 flux de cellules ATM à 150 Mbit/s sont transportés dans un conteneur de type 4.

Le SOH est constitué de 9 rangées de 9 octets, le POH de 9 rangées de 1 octet et les données utiles de 9 rangées de 260 octets. La transmission s’effectue de gauche à droite en partant de la rangée du haut. Cette

technique d’entrelacement permet de limiter les conséquences d’une erreur de transmission, le raisonnement étant qu’il vaut mieux perdre 1 octet tous les N octets que N octets successifs.

Une trame STM-3 est composée de trois trames STM-1 entrelacées. L’en-tête est constitué de 3 x 9 octets (toujours sur 9 rangées), puis de 3 x 261 octets. Toutes les trames STM-n sont transportées en 125 ms. À

titre de comparaison, la trame Sonet est composée de 9 rangées de 90 octets transmises en 125 ms.

----------------------------------------------------------------------------------------------------

Le multiplexage WDM

Le multiplexage proposé par SDH est cependant un peu rigide de par la taille incrémentale des conteneurs ; on passe, par exemple, d’un débit de 622 Mbit/s (STM-4) à 2,5 Gbit/s (STM-16).

Les nouvelles techniques de multiplexage sur fibre optique monomode s’appellent WDM (Wavelength Division Multiplexing) et DWMD (Dense WDM) dont le principe consiste à générer plusieurs faisceaux lumineux dans la même fibre, jusqu’à 256 actuellement. Chaque faisceau optique, indifféremment appelé canal, longueur d’onde ou lambda, transporte un flux de données de nature et de débit quelconque, alors que SDH multiplexe les données en entrée puis les transmet sur une seule longueur d’onde. Cependant, WDM ne prend que des signaux optiques en entrée, alors que SDH multiplexe des signaux d’entrée optique et non

optique.

WDM peut ainsi transporter en même temps des signaux optiques OC-3, ATM, Gigabit Ethernet et même SDH, puisque ce dernier génère un signal optique. WDM permet donc de multiplier aisément les capacités des fibres optiques déjà existantes, sans remettre en question l’existant.

On le voit, toutes ces techniques de multiplexage peuvent s’imbriquer : ATM dans SDH ou dans WDM, SDH dans WDM, bien que nous soyons toujours au niveau physique, c’est-à-dire au niveau du multiplexage des signaux générés sur un câble.

Dimensionner les liaisons

Quelle que soit la solution retenue, le choix du débit est important, car il influe directement sur le coût des liaisons. Celui-ci est d’ailleurs d’autant plus élevé que la distance entre les deux sites est grande. Par exemple, une simple liaison 64 Kbit/s entre la France et la Chine coûte plusieurs milliers d’euros par mois. S’il s’agit d’une liaison locale vers un POP de l’opérateur, le coût est moindre, mais ce dernier vous facturera de toute façon en fonction du débit.

Il ne faut donc pas surévaluer le débit par rapport à vos besoins, afin d’éviter de payer un surcoût inutile. Il ne faut pas non plus le sous-évaluer, car les utilisateurs exigent des temps de réponse corrects. La conception d’un réseau intersite (réseau d’interconnexion de réseaux locaux) résulte donc d’un compromis coûts/performances.

La démarche proposée pour dimensionner les liens repose sur trois étapes :

- identifier les flux générés par les applications ;

- estimer la volumétrie, soit à partir de statistiques existantes (facturation, traces relevées sur les équipements, etc.), soit à partir d’hypothèses ;

- déterminer une formule permettant de calculer le débit nécessaire.

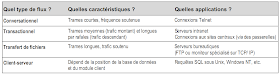

Identifier les flux

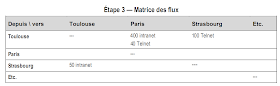

Nos utilisateurs sont répartis sur six sites (le siège — Paris — et les directions régionales :

Orléans, Toulouse, Marseille, Strasbourg et Londres). Ils veulent utiliser les mêmes applications et accéder aux mêmes données.

Le but de cette phase est de caractériser les flux de chaque application (type, périodicité) et d’identifier les acteurs qui émettent et reçoivent les données.

*TLJ = tous les jours *TLN = toutes les nuits

Cette vision synthétique est une étape vers la traduction du langage utilisateur en langage informatique. C’est aussi un bon moyen de décrire les flux circulant au sein de la société (workflow) afin de bâtir le réseau qui lui soit le mieux adapté.

Les flux recensés peuvent être classés en trois catégories :

Il faut ajouter à cela les applications client-serveur qui peuvent, selon les cas, s’apparenter à la deuxième ou à la troisième catégorie.

Cette vision synthétique est une étape vers la traduction du langage utilisateur en langage informatique. C’est aussi un bon moyen de décrire les flux circulant au sein de la société (workflow) afin de bâtir le réseau qui lui soit le mieux adapté.

Les flux recensés peuvent être classés en trois catégories :

- les flux conversationnels ;

- les flux transactionnels ;

- les flux de type transfert de fichiers.

Il faut ajouter à cela les applications client-serveur qui peuvent, selon les cas, s’apparenter à la deuxième ou à la troisième catégorie.

Ces flux doivent cohabiter au sein d’un même réseau intersite et être transportés simultanément sur une même liaison.

Les flux de type conversationnel

Les applications conversationnelles sont les plus courantes dans les mondes Unix et TCP/IP. Le protocole utilisé est Telnet. Le principe repose sur l’envoi d’un caractère avec écho distant. Une session étant établie entre un poste de travail et une machine, tout caractère frappé sur le clavier est envoyé à la machine, traité par cette dernière, et enfin renvoyé tel quel pour affichage, éventuellement avec d’autres attributs. Chaque caractère peut en effet déclencher une action comme l’affichage d’une fenêtre.

Le type de flux qui en résulte est par conséquent irrégulier, car il dépend de l’activité de l’utilisateur et est composé de trames courtes.

Le temps de réponse est donc primordial pour ce type d’application. Il se doit d’être le plus régulier possible, le principe étant qu’un utilisateur s’habitue à un temps de réponse, même mauvais, pourvu qu’il soit régulier. Un maximum de 300 à 500 ms est généralement toléré.

Quand plusieurs caractères sont saisis à la suite, ce temps est généralement réduit du fait de leur encapsulation dans le même paquet TCP (algorithme de Nagle — RFC 896).

! Activation de l'algorithme nagle sur un routeur Cisco

! Utile pour les connexions Telnet

! A desactiver pour X-Window

service nagle

Les flux de type transactionnel

Le mode transactionnel est le fonctionnement le plus courant pour les applications critiques sur les systèmes centraux. La technique consiste à envoyer un écran de saisie vers un terminal, à réaliser localement les modifications, puis à renvoyer les données modifiées vers le site central. Ces opérations sont contrôlées par un logiciel appelé moniteur transactionnel (CICS sous IBM et Tuxedo sous Unix).

Les flux générés entre serveurs intranet et navigateurs peuvent être assimilés au mode transactionnel, bien que le volume des pages HTML soit beaucoup plus important.

Les flux générés sont caractérisés par un trafic descendant (serveur intranet vers navigateur) plus important que le trafic montant (les données du formulaire ou un clic sur une URL). La ligne est rarement mobilisée (2 à 4 transactions par minute) tandis que le transfert d’une page (de 4 à 50 Ko, voire plus) nécessite la presque totalité de la bande passante pendant quelques secondes. Le débit instantané requis est donc une donnée importante dans le calcul de la bande passante requise par ce type de flux.

Les flux de type transfert de fichiers

Ces flux sont caractérisés par des échanges soutenus et des trames longues. Leurs occurrences peuvent être prévisibles, dans la mesure où la majorité des transferts de fichiers est souvent associée à des traitements automatiques qui ont lieu en dehors des heures ouvrées, ce qui est le cas pour la sauvegarde ou la synchronisation de bases de données.

Pendant les heures ouvrées, ce type de flux peut dégrader les temps de réponse des flux transactionnels et surtout des flux conversationnels. Cette interférence peut être contrôlée par des mécanismes de priorité positionnés sur les équipements d’interconnexion tels que les routeurs.

Les flux client-serveur

Le concept client-serveur se décline en réalité sur plusieurs modèles :

- La base de données et la logique applicative sont situées sur le serveur. Le poste client soumet une requête puis attend les résultats qui, seuls, transitent par le réseau.

- Le serveur héberge la base de données ; la logique applicative réside sur le poste client.

- La puissance de traitement est donc reportée sur les postes client. Les échanges sur le réseau sont aussi fréquents que les manipulations de la base.

- La logique applicative et les données sont réparties entre le serveur et le client. La procédure d’interrogation consiste à extraire tout ou partie de la base de données centrale, puis à opérer des traitements spécifiques sur la base de données locale. Le réseau n’est sollicité que lors des extractions depuis la base de données. La synchronisation des bases peut intervenir en dehors des heures ouvrées.

L’architecture 3 tiers (client, serveur applicatif, serveur de base de données) génère des flux de type transactionnel, côté client, et de type transfert de fichiers, côté base de données.

Estimer la volumétrie

Les flux doivent ensuite être quantifiés, à partir de données existantes, ou sur la base d’hypothèses. Si l’on part d’un réseau existant, soit pour l’optimiser, soit pour le faire évoluer, on peut s’appuyer sur des statistiques indiquant les volumes échangés entre deux sites.

Ces données peuvent être issues de facturations détaillées ou d’une phase d’audit consistant en une campagne de mesure sur le terrain.

La volumétrie est calculée différemment selon le type de flux. Souvent, elle doit être extrapolée à partir d’informations partielles. Ce travail doit donc être réalisé indépendamment pour chaque application susceptible d’être véhiculée par le réseau intersite. Les résultats doivent ensuite être consolidés sous forme de matrice de flux présentant les volumes échangés entre chaque site. L’échelle de temps généralement utilisée est une journée de travail ; cette périodicité permet en effet de lisser les variations.

La volumétrie globale pour un site est généralement issue d’une volumétrie unitaire estimée pour un utilisateur et calculée selon la formule suivante :

Vj : est le volume journalier à calculer pour un site.

Vu : est le volume journalier estimé pour un utilisateur.

U : est le nombre d’utilisateurs pour un site donné.

Les sections suivantes décrivent les manières d’estimer les volumétries quand l’existant est peu ou pas connu.

Volumétrie liée à la messagerie

Les volumes de données générés par une messagerie bureautique peuvent être modélisés sur la base des hypothèses suivantes :

- Environ 10 messages par jour et par utilisateur à destination d’un autre site (20 % des messages sont à destination d’un site extérieur, 80 % restent locaux).

- Environ 100 Ko par message. Cette valeur dépend beaucoup de l’utilisation qui est faite de la messagerie au sein de la société. Plus celle-ci est utilisée, plus les messages ont tendance à être importants (pièces jointes).

- La taille de l’annuaire est basée sur 100 octets par utilisateur.

- Synchronisation hebdomadaire (voire toutes les nuits) de l’annuaire : transfert depuis les sites distants vers le siège (si la gestion est décentralisée), consolidation de l’annuaire, puis transfert depuis le siège vers les sites distants.

Les messageries bureautiques transportent les messages sous forme de copies de fichiers entre les serveurs bureautiques. La périodicité des échanges dépend du paramétrage ; elle est généralement comprise entre 5 et 15 minutes. Ces transferts de fichiers occupent donc régulièrement la bande passante des liens.

Volumétrie liée aux transferts de fichiers

La volumétrie liée aux transferts de fichiers dépend des applications présentes au sein de la société. Son évaluation repose donc sur une analyse précise de l’existant et/ou des besoins.

Elle peut être modélisée sous la forme N % des utilisateurs réalisant l’équivalent d’un trans-fert de X Ko par jour à destination d’un site distant.

Volumétrie liée aux applications transactionnelles site central

Dans la plupart des cas, on peut estimer qu’un utilisateur échange 100 à 200 écrans de 2 Ko à 4 Ko par jour avec le site central. Cette évaluation est bien sûr éminemment variable selon le contexte à considérer. La taille des écrans varie, par exemple, en fonction des applications, et la fréquence des échanges en fonction du type de travail de l’utilisateur (saisie intensive, consultation, etc.). Il convient donc d’estimer la volumétrie moyenne à partir de tests.

Volumétrie liée aux applications transactionnelles intranet

Même remarque que pour les applications transactionnelles, sauf que la taille des pages varie entre 4 Ko et 50 Ko, une page pouvant contenir des images GIF (fixes ou animées).

En prenant en compte les fichiers GIF, JPG et HTML, la moyenne constatée est de 4 Ko. Si l’on se réfère aux transferts de fichiers réalisés à partir d’Internet (documents .pdf, .txt ou .doc), la moyenne constatée est de 100 Ko. La moyenne peut atteindre plusieurs Mo si le téléchargement des exécutables (.exe) est autorisé.

Vous pouvez vérifier les valeurs propres à votre contexte en visualisant le contenu du cache de votre navigateur (recherchez un répertoire appelé « cache » situé dans le répertoire d’installation du navigateur).

Volumétrie liée à d’autres services

Différents services peuvent emprunter le réseau intersite, notamment en provenance de sites rattachés dans le cas où les passerelles de communication sont centralisées. Les hypothèses de travail qui peuvent être retenues sont les suivantes (il ne s’agit ici que d’indications, la volumétrie réelle étant liée à la nature des travaux réalisés par les utilisateurs) :

- Service de télécopie. Chaque utilisateur expédie en moyenne un fax de 10 Ko par jour.

- Service d’accès au vidéotex. Un quart des utilisateurs effectue 3 connexions vidéotex de 2 minutes par jour. Chaque connexion génère un flux de 5 Ko.

- Etc.

L’utilisation des applications multimédias pose d’autres problèmes, qui sont abordés au chapitre 13.

Rassembler toutes les données

Ayant ces abaques en tête, nous pouvons maintenant calculer les volumes pour notre cas. La première chose à faire est d’établir la matrice des flux présentant les types de flux et le nombre d’utilisateurs qui les génèrent.

La volumétrie doit être calculée entre chaque site et dans les deux sens. Les liaisons étant de type full duplex, il convient de prendre la valeur la plus haute, ce qui permet de calculer le débit instantané nécessaire.

Selon le sens de la connexion client-serveur, les flux montants (depuis le client vers le serveur) et descendants (depuis le serveur vers le client) apparaîtront dans la première colonne ou la deuxième. Au final, seul le maximum des deux flux doit être pris en compte. C’est lui qui déterminera la bande passante maximale requise.

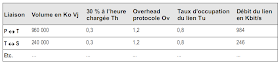

Calculer les débits

Pour dimensionner une liaison, il convient d’estimer les besoins en termes de débit instantané. La formule de calcul généralement admise est la suivante :

La signification des paramètres est la suivante :

Bp : est la bande passante instantanée calculée pour une liaison exprimée en Kbit/s.

Vj : est le volume journalier, estimé en Ko. Cette valeur représente la somme des flux devant circuler sur le lien considéré (le maximum pris entre les flux montants et descendants).

Th : est un coefficient permettant de calculer le trafic ramené à l’heure chargée. On considère généralement que le trafic journalier est concentré sur une heure chargée. Cette hypothèse part du constat que, sur 8 heures de travail, les utilisateurs sont le plus actifs sur deux périodes de pointe, entre 10 h et 11 h, et entre 15 h et 16 h. Les valeurs généralement admises sont comprises entre 20 % et 30 % du trafic journalier concentré sur une heure.

Ov est l’overhead généré par les protocoles de transport (TCP, IP, PPP). Ce coefficient est généralement affecté d’une valeur de 20 %. Il tient compte des en-têtes et des paquets de service (acquittements, etc.).

Tu est le taux maximal d’utilisation de la bande passante du lien. Cette correction permet de prendre en compte le fait que l’on utilise rarement 100 % du débit nominal d’un lien. Ce taux est généralement fixé à 80 % de la bande passante, ce qui donne un surdimensionnement du lien de l’ordre de 25 %. Pour des liaisons à haut débit, ce taux peut atteindre 90 %.

Le rapport 1/3600 permet de ramener la volumétrie sur une heure en secondes, tandis que le rapport 8*1,024 permet de convertir les kilo-octets en kilobits (1 octet = 8 bits, 1 Ko = 1 024 octets et 1 000 bits = 1 kilobit).

Si l’on prend les valeurs standard pour ces paramètres, la formule devient :

soit, par exemple, une bande passante de 1 Mbit/s pour un volume journalier estimé à 1 Go.

Si la liaison doit servir de secours pour n autres liaisons de débit DN sans que les performances ne soient dégradées, la bande passante du lien doit être augmentée de la somme de ces débits DN. Dans notre cas, nous choisirons un mode dégradé, afin de limiter les coûts.

Le débit du lien doit être arrondi à la valeur supérieure des débits proposés par les opérateurs, soit, dans notre cas, 1 Mbit/s entre Paris et Toulouse et 256 Kbit/s entre Toulouse et Strasbourg.

Tenir compte des temps de réponse

Pour des applications client-serveur reposant sur des extractions de données et assimilables à des transferts de fichiers, le critère performance se pose en termes de délai maximal de transfert des données. Il convient donc de calculer les débits nécessaires en fonction des délais acceptables et des volumes estimés :

Bp : est la bande passante nécessaire.

Vo : est le volume moyen (converti en kilobits) des données extraites suite à une requête.

Tps : est le temps de réponse souhaité.

Cette démarche est à combiner avec une étude de coût, car il faut trouver un compromis avec la performance. Il faut donc recourir à une simulation des temps de réponse obtenus en fonction des débits des liens, et éventuellement les mesurer pour différentes tailles de requêtes.

Par exemple, le tableau suivant compare les temps de transfert de données de différentes tailles en fonction du débit de la ligne.

Il vous appartient alors de mettre en balance le coût et les performances souhaitées.

Architecture des réseaux étendus : VPN, LS, xDSL, SDH, WDM

-----------------------------------------------------------------------------------------------------

Aucun commentaire:

Enregistrer un commentaire