Corrigé Examen Réseaux Informatiques : liaisons distantes

- Consulter la page de l'examen.

- Correction.

2 Qu'est ce que la technologie MIMO ?

La technologie MIMO, acronyme de "Multiple-Input" et "Multiple-Output", préfigure le futur du wifi. Cette dernière permet des transferts de données à plus grande portée et à plus grande vitesse que la norme actuelle 802.11g grâce à l'utilisation de plusieurs antennes au niveau du récepteur et de l'émetteur. Le standard 802.11 n devraient être basés sur la technologie MIMO et être capable de gérer plusieurs signaux au même moment. Ainsi, les antennes intelligentes d'un routeur MIMO s'échangent dynamiquement les signaux en réception et en émission dans l'optique d'optimiser la transmission des données. Cette technologie a été mise au point pour améliorer les transmissions 802.11 en terme de débit et de temps de réponse.

3 CPL ? A quoi cela correspond-il ? Quels en sont les différents paramètres ?

Cette technologie, également appelée CPL (Courant Porteur en Ligne) utilise le réseau électrique comme support de transmission afin de mettre des machines en réseau.

Le principe des CPL consiste à superposer au signal électrique de 50 Hz un autre signal à plus haute fréquence. Ce deuxième signal se propage sur l’installation électrique et peut être reçu et décodé par tout récepteur CPL qui se trouve sur le même réseau électrique

Les caractéristiques principales sont :

· vitesse 14 M bps en Homeplug 1.0

· distance : 200 mètres

· les adaptateurs existent en connexion Ethernet( RJ45) ou USB

Afin d'améliorer les performances, les constructeurs sortent actuellement des produits pouvant atteindre des vitesses de 85 M bps.

La future recommandation Homeplug AV devrait permettre d'atteindre des vitesses de 100 et même 200M bps , tout en assurant une compatibilité avec la norme à 14 M bps..

4 La norme POE. A quoi cela se rapporte-t-il ? Quelle en est l'utilité ? Citez des exemples d'utilisation

PoE comme Power Over Ethernet consiste sur une liaison 8 fils à faire passer à la fois le signal et une alimentation électrique (48V) limitée à 15W . Cette norme à différents intérêts :

· Alimentation de petits équipements Ethernet (Caméra, téléphone, point d'accès… )

· Sauvegarde simplifiée en cas de coupure secteur

· Câblage simplifié pour ces équipements

L'astuce est d'utiliser les paires 1 et 4 non utilisées pour acheminer l'énergie.

5 En terme de câbles, donnez la signification des initiales suivantes : UTP, FTP, SFTP

Les câbles en paires torsadées sont classifiés suivant le type de blindage utilisé et la vitesse des signaux qu'ils sont capables d'acheminer.

Blindage :

· UTP : Unshielded Twisted Pair câbles non blindés

· FTP : Foiled Twisted Pair métallique

· STP : Shielded Twisted Pair Câbles blindés avec un feuillard

Câbles blindés avec une tresse métallique

· SFTP : Shielded Foiled Twisted Pair Câbles blindés avec un feuillard + une tresse métallique

6 Vous devez réaliser une liaison Ethernet fil re à 100 M bps. Quelle catégorie minimale de câbles choisiriez-vous ?

Câble catégorie 5 au minimum. Aujourd'hui les installateurs préféreront utiliser une catégorie 5e voir 6 qui permet d'atteindre du 1 Gbps

7 Citez les 7 couches du modèle OSI

1. Physique

2. Liaison

3. Réseau

4. Transport

5. Session

6. Présentation

7. Application

8 Expliquez la notion d'encapsulation

Lorsque les données sont transférées au sein d’un réseau :

· Elles parcourent chacune des couches du modèle OSI de l’émetteur (7-Application ¬1-Physique). Chaque fois qu’elles traversent une couche, elles sont enrichies de nouvelles informations : les informations délivrées par le protocole de la couche sont ajoutées (on parle d’encapsulation).

9 Pourquoi le modèle TCP/IP a 4 couches alors que le modèle OSI qui est la référence en a 7 ?

Le modèle OSI est un modèle théorique qui cherche à séparer chaque couche de part sa fonctionnalité. Le modèle TCP/IP est un modèle pratique qui est antérieur au modèle OSI. La séparation en pratique n'est pas aussi facile d'autant plus que certaines couches TCP/IP sont directement implantées dans les composants.

10 Quelle est la norme IEEE se rapportant à Ethernet

C'est la norme 802.3 qui se décline suivant les différentes vitesses :

o 802.3 u pour Fast Ethernet (100 M bps)

o 802.3 z pour le Giga bit Ethernet

o 802.3 ae pour le 10 Gbps

11 Qu'est ce que le FCS dans une trame Ethernet

FCS (Frame Check Sequence) C'est le dernier élément transmis dans une trame Ethernet. Il est le résultat d’un contrôle de type modulo destiné à savoir si la trame est arrivée en bon état (CRC Contrôle de Redondance Cyclique) (4 octets)

12 Expliquez la règle des 5-4-3.

Cette règle est utilisée dans le cas de mise en cascade de hubs. Cette interconnexion est réglementée par la règle des 5-4-3

1. Entre 2 stations du réseau il y a 5 tronçons au maximum.

2. Entre 2 stations du réseau il y a au maximum 4 répéteurs. Dans un réseau 10 Base T on ne doit donc pas placer plus de 4 hubs en cascade

3. Parmi les hubs, 3 au maximum portent des stations. Au moins un hub doit être utilisé soit en répéteur simple, soit en interconnexion d'autres hubs.

Le règle des 5-4-3 s'applique au domaine de diffusion. En cas de mise en place d'un commutateur, la règle des 5-4-3 s'applique pour chaque domaine de collision.

13 Expliquez la différence entre bauds et bps

bauds correspond à la vitesse de modulation, à savoir le nombre de changements d'états physique que l'interface peut émettre par seconde. Alors que le bps correspond au nombre de valeurs ou de bits transmis par seconde. On parle de débit binaire.

14 Quel codage est utilisé pour la liaison Ethernet

Le code Manchester

15 Qu'est ce que le RTC ?

RTC = Réseau Téléphonique Commuté. C'est notre bon réseau téléphonique classique.

16 Quelles sont les différentes modulations utilisées par des M odems. Expliquez les en vous appuyant sur un schéma.

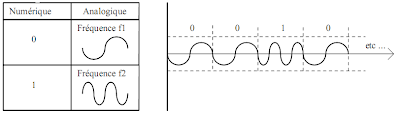

o La modulation de fréquence

Cette modulation est également appelée saut de fréquence (FSK Frequency Shift Keying).

Elle s’appuie sur l’utilisation de 2 fréquences pour représenter les 2 valeurs binaires

o La Modulation d’amplitude

Cette modulation (AM Amplitude Modulation) s’appuie sur l’utilisation de 2 amplitudes pour coder les 2 valeurs du signal. Dans ce cas, une seule fréquence est utilisée pour transmettre l’information.

o La modulation par saut de phase

Cette modulation (PSK = Phase Shift Keying) utilise la phase du signal, mais surtout le déphasage afin de coder les différentes valeurs du signal.

17 Que sont les RFC ? Quelles en sont l'utilité ?

Les protocoles sont également définis à travers des documents appelés RFC (Request For Comments - Appels à commentaires) qui définissent des règles sur les protocoles, les réseaux… Ces RFC sont au nombre de plus de 3000 aujourd'hui.

18 Donnez 5 protocoles TCP/IP de niveau 4

Les protocoles TCP/IP de niveau 4 se situent au niveau application. On peut citer : *

o FTP

o HTTP

o POP

o SM TP

o TELNET

o DNS

19 Qu'est ce que le protocole ICM P ? Citez des exemples de commandes utilisant ce protocole

Le protocole ICM P (Internet Control Message Protocol), est un protocole de maintenance. Il permet à deux systèmes d'un réseau IP de partager des informations d'état et d'erreur.

La commande Ping utilise les paquets ICM P de demande d'écho et de réponse en écho afin de déterminer si un système IP donné d'un réseau fonctionne.

La commande TRACERT (ou TRACEROUTE sous Unix) permet de lister l'ensemble des équipements traversés

20 Quelle est la différence essentielle entre le protocole UDP et le protocole TCP ?

Le protocole TCP (Transmission Control Protocol) fournit un service sécurisé de remise des paquets, orienté connexion, encapsulé dans le protocole IP.

TCP :

Le protocole UDP (User Datagram Protocol) est un autre protocole de transmission de données qui offre un service de datagrammes sans connexion et qui ne garantit ni la remise ni l'ordre des paquets délivrés.

21 Quelle est l'utilité du protocole ARP ?

Sur les réseaux à diffusion, tels qu'Ethernet, Token-Ring, l'envoi d'un paquet entre un émetteur et un destinataire se fait grâce aux adresses M AC.

le protocole ARP (Address Resolution Protocol) à la charge de retrouver l'adresse M ac à partir de l'adresse IP.

22 Donnez les plages théoriques d'adresse IPV4 pour les classes A, B et C

o Classe A : de 0.0.0.0 à 127.255.255.255

o Classe B : de 128.0.0.0 à 191.255.255.255

o Classe C : de 192.0.0.0 à 223.255.255.255

23 En tenant compte des adresses réservées et privées donnez le nombre de réseaux disponibles sur Internet, ainsi que le nombre de machines possible par réseau pour les adresses de classe A

Classe A :

Réseau définit par 7 bits =>128 possibilités - 3 ci-dessous =>125 réseaux .

A retirer :

Réseau 0

Réseau 127 (local host)

Réseau 10 (adresse privée

Machines définit sur 24 bits =>2 24 - 2 (adresse réseau et broadcast)

24 On souhaite créer 4 sous réseaux (tout en optimisant le nombre de machines) dans un réseau privé de classe B . Donnez pour chaque sous réseau créé :

o L'adresse réseau

o La plage d'adresse attribuable aux machines de ce réseau

o Le nouveau masque de réseau

adresse de classe B : 172.17.0.0 / M asque : 255.255.0.0

2 bits seront pris sur les adresses machines donc nouveau masque : 255.255.192.0

adresses réseaux et plages :

27 Vous disposez d'une li son ADSL sur votre PC. Comment procédez-vous pour envoyer un Fax ?

Le Fax est basé sur l'utilisation d'une ligne téléphonique analogique. Il faut donc soit raccorder un Modem classique sur la prise téléphonique et sur le PC, sinon il faut souscrire à un service (payant) sur Internet qui fait le relais entre les services de messagerie et les services de Fax.

28 Quels sont les débits que l'on peut espérer avoir sur une li son ADSL ?

de 2 à 8 M bps en débit descendant

de 128 à 800 Kbps en débit montant

29 Qu'est ce qu'une ligne louée et quelle en est l'utilité ?

Une liaison louée relie deux sites clients A et B. Elle est achetée par un professionnel,entreprise ou un opérateur.

Une liaison louée partielle relie un site client A à un point d’interconnexion avec le réseau de l’opérateur tiers ; celle-ci est achetée exclusivement par un opérateur.

30 Qu'est ce que TRANSPAC ? (détaillez votre réponse)

Transpac (transmission par paquets) est un réseau appartenant à France Telecom et utilisé pour transférer des informations par paquets à haut débit entre des entreprises.

Le service a été mis en place fin 1978.

Les données sont transportées selon le mode de commutation de paquets défini par la norme X.25.

31 Qu'est ce que le Wimax ?

(Worldwide Interoperability for Microwave Access) utilisant la norme IEEE 802.16. C'est une norme de transmission sans fil pour des liaisons longue distante. W imax est utilisée par les fournisseurs d'aces et se pose en concurent de l'ADSL ou du CPL pour des régions non desservies. La portée devrait se situer entre 10 et 20 km.

32 Vous avez des sites distant à relier entre eux sur toute la France de manière sécurisée. Le volume de données à échanger est faible. Quelle solution préconiseriez-vous ?

- Correction.

1 Quelles sont les différentes versions d'Ethernet 100 Mbps ? Donnez toutes les caractéristiques

2 Qu'est ce que la technologie MIMO ?

La technologie MIMO, acronyme de "Multiple-Input" et "Multiple-Output", préfigure le futur du wifi. Cette dernière permet des transferts de données à plus grande portée et à plus grande vitesse que la norme actuelle 802.11g grâce à l'utilisation de plusieurs antennes au niveau du récepteur et de l'émetteur. Le standard 802.11 n devraient être basés sur la technologie MIMO et être capable de gérer plusieurs signaux au même moment. Ainsi, les antennes intelligentes d'un routeur MIMO s'échangent dynamiquement les signaux en réception et en émission dans l'optique d'optimiser la transmission des données. Cette technologie a été mise au point pour améliorer les transmissions 802.11 en terme de débit et de temps de réponse.

3 CPL ? A quoi cela correspond-il ? Quels en sont les différents paramètres ?

Cette technologie, également appelée CPL (Courant Porteur en Ligne) utilise le réseau électrique comme support de transmission afin de mettre des machines en réseau.

Le principe des CPL consiste à superposer au signal électrique de 50 Hz un autre signal à plus haute fréquence. Ce deuxième signal se propage sur l’installation électrique et peut être reçu et décodé par tout récepteur CPL qui se trouve sur le même réseau électrique

Les caractéristiques principales sont :

· vitesse 14 M bps en Homeplug 1.0

· distance : 200 mètres

· les adaptateurs existent en connexion Ethernet( RJ45) ou USB

Afin d'améliorer les performances, les constructeurs sortent actuellement des produits pouvant atteindre des vitesses de 85 M bps.

La future recommandation Homeplug AV devrait permettre d'atteindre des vitesses de 100 et même 200M bps , tout en assurant une compatibilité avec la norme à 14 M bps..

4 La norme POE. A quoi cela se rapporte-t-il ? Quelle en est l'utilité ? Citez des exemples d'utilisation

PoE comme Power Over Ethernet consiste sur une liaison 8 fils à faire passer à la fois le signal et une alimentation électrique (48V) limitée à 15W . Cette norme à différents intérêts :

· Alimentation de petits équipements Ethernet (Caméra, téléphone, point d'accès… )

· Sauvegarde simplifiée en cas de coupure secteur

· Câblage simplifié pour ces équipements

L'astuce est d'utiliser les paires 1 et 4 non utilisées pour acheminer l'énergie.

5 En terme de câbles, donnez la signification des initiales suivantes : UTP, FTP, SFTP

Les câbles en paires torsadées sont classifiés suivant le type de blindage utilisé et la vitesse des signaux qu'ils sont capables d'acheminer.

Blindage :

· UTP : Unshielded Twisted Pair câbles non blindés

· FTP : Foiled Twisted Pair métallique

· STP : Shielded Twisted Pair Câbles blindés avec un feuillard

Câbles blindés avec une tresse métallique

· SFTP : Shielded Foiled Twisted Pair Câbles blindés avec un feuillard + une tresse métallique

6 Vous devez réaliser une liaison Ethernet fil re à 100 M bps. Quelle catégorie minimale de câbles choisiriez-vous ?

Câble catégorie 5 au minimum. Aujourd'hui les installateurs préféreront utiliser une catégorie 5e voir 6 qui permet d'atteindre du 1 Gbps

7 Citez les 7 couches du modèle OSI

1. Physique

2. Liaison

3. Réseau

4. Transport

5. Session

6. Présentation

7. Application

8 Expliquez la notion d'encapsulation

Lorsque les données sont transférées au sein d’un réseau :

· Elles parcourent chacune des couches du modèle OSI de l’émetteur (7-Application ¬1-Physique). Chaque fois qu’elles traversent une couche, elles sont enrichies de nouvelles informations : les informations délivrées par le protocole de la couche sont ajoutées (on parle d’encapsulation).

9 Pourquoi le modèle TCP/IP a 4 couches alors que le modèle OSI qui est la référence en a 7 ?

Le modèle OSI est un modèle théorique qui cherche à séparer chaque couche de part sa fonctionnalité. Le modèle TCP/IP est un modèle pratique qui est antérieur au modèle OSI. La séparation en pratique n'est pas aussi facile d'autant plus que certaines couches TCP/IP sont directement implantées dans les composants.

10 Quelle est la norme IEEE se rapportant à Ethernet

C'est la norme 802.3 qui se décline suivant les différentes vitesses :

o 802.3 u pour Fast Ethernet (100 M bps)

o 802.3 z pour le Giga bit Ethernet

o 802.3 ae pour le 10 Gbps

11 Qu'est ce que le FCS dans une trame Ethernet

FCS (Frame Check Sequence) C'est le dernier élément transmis dans une trame Ethernet. Il est le résultat d’un contrôle de type modulo destiné à savoir si la trame est arrivée en bon état (CRC Contrôle de Redondance Cyclique) (4 octets)

12 Expliquez la règle des 5-4-3.

Cette règle est utilisée dans le cas de mise en cascade de hubs. Cette interconnexion est réglementée par la règle des 5-4-3

1. Entre 2 stations du réseau il y a 5 tronçons au maximum.

2. Entre 2 stations du réseau il y a au maximum 4 répéteurs. Dans un réseau 10 Base T on ne doit donc pas placer plus de 4 hubs en cascade

3. Parmi les hubs, 3 au maximum portent des stations. Au moins un hub doit être utilisé soit en répéteur simple, soit en interconnexion d'autres hubs.

Le règle des 5-4-3 s'applique au domaine de diffusion. En cas de mise en place d'un commutateur, la règle des 5-4-3 s'applique pour chaque domaine de collision.

13 Expliquez la différence entre bauds et bps

bauds correspond à la vitesse de modulation, à savoir le nombre de changements d'états physique que l'interface peut émettre par seconde. Alors que le bps correspond au nombre de valeurs ou de bits transmis par seconde. On parle de débit binaire.

14 Quel codage est utilisé pour la liaison Ethernet

Le code Manchester

15 Qu'est ce que le RTC ?

RTC = Réseau Téléphonique Commuté. C'est notre bon réseau téléphonique classique.

16 Quelles sont les différentes modulations utilisées par des M odems. Expliquez les en vous appuyant sur un schéma.

o La modulation de fréquence

Cette modulation est également appelée saut de fréquence (FSK Frequency Shift Keying).

Elle s’appuie sur l’utilisation de 2 fréquences pour représenter les 2 valeurs binaires

o La Modulation d’amplitude

Cette modulation (AM Amplitude Modulation) s’appuie sur l’utilisation de 2 amplitudes pour coder les 2 valeurs du signal. Dans ce cas, une seule fréquence est utilisée pour transmettre l’information.

o La modulation par saut de phase

Cette modulation (PSK = Phase Shift Keying) utilise la phase du signal, mais surtout le déphasage afin de coder les différentes valeurs du signal.

17 Que sont les RFC ? Quelles en sont l'utilité ?

Les protocoles sont également définis à travers des documents appelés RFC (Request For Comments - Appels à commentaires) qui définissent des règles sur les protocoles, les réseaux… Ces RFC sont au nombre de plus de 3000 aujourd'hui.

18 Donnez 5 protocoles TCP/IP de niveau 4

Les protocoles TCP/IP de niveau 4 se situent au niveau application. On peut citer : *

o FTP

o HTTP

o POP

o SM TP

o TELNET

o DNS

19 Qu'est ce que le protocole ICM P ? Citez des exemples de commandes utilisant ce protocole

Le protocole ICM P (Internet Control Message Protocol), est un protocole de maintenance. Il permet à deux systèmes d'un réseau IP de partager des informations d'état et d'erreur.

La commande Ping utilise les paquets ICM P de demande d'écho et de réponse en écho afin de déterminer si un système IP donné d'un réseau fonctionne.

La commande TRACERT (ou TRACEROUTE sous Unix) permet de lister l'ensemble des équipements traversés

20 Quelle est la différence essentielle entre le protocole UDP et le protocole TCP ?

Le protocole TCP (Transmission Control Protocol) fournit un service sécurisé de remise des paquets, orienté connexion, encapsulé dans le protocole IP.

TCP :

Le protocole UDP (User Datagram Protocol) est un autre protocole de transmission de données qui offre un service de datagrammes sans connexion et qui ne garantit ni la remise ni l'ordre des paquets délivrés.

21 Quelle est l'utilité du protocole ARP ?

Sur les réseaux à diffusion, tels qu'Ethernet, Token-Ring, l'envoi d'un paquet entre un émetteur et un destinataire se fait grâce aux adresses M AC.

le protocole ARP (Address Resolution Protocol) à la charge de retrouver l'adresse M ac à partir de l'adresse IP.

22 Donnez les plages théoriques d'adresse IPV4 pour les classes A, B et C

o Classe A : de 0.0.0.0 à 127.255.255.255

o Classe B : de 128.0.0.0 à 191.255.255.255

o Classe C : de 192.0.0.0 à 223.255.255.255

23 En tenant compte des adresses réservées et privées donnez le nombre de réseaux disponibles sur Internet, ainsi que le nombre de machines possible par réseau pour les adresses de classe A

Classe A :

Réseau définit par 7 bits =>128 possibilités - 3 ci-dessous =>125 réseaux .

A retirer :

Réseau 0

Réseau 127 (local host)

Réseau 10 (adresse privée

Machines définit sur 24 bits =>2 24 - 2 (adresse réseau et broadcast)

24 On souhaite créer 4 sous réseaux (tout en optimisant le nombre de machines) dans un réseau privé de classe B . Donnez pour chaque sous réseau créé :

o L'adresse réseau

o La plage d'adresse attribuable aux machines de ce réseau

o Le nouveau masque de réseau

adresse de classe B : 172.17.0.0 / M asque : 255.255.0.0

2 bits seront pris sur les adresses machines donc nouveau masque : 255.255.192.0

adresses réseaux et plages :

172.17.0.0

172.17.0.1 => 172.17.0011 1111.254 = 172.17.63.254

172.17.0100 0000.0 => 172.17.64.0

172.17.64.1 => 172.17.0111 1111.254 = 172.17.127.254

172.17.128.0

172.17.128.1 => 172.17.1011 1111.254 = 172.17.191.254

172.17.192.0

172.17.192.1 => 172.17.255.254

25 Q'est ce que l'ADSL ?

ADSL signifie Asymmetric Digital Subscriber Line en anglais, mais la définition française est « Ligne d'abonné numérique à débit asymétrique ». La traduction officielle est :

« raccordement numérique asymétrique » (RNA) ou « liaison numérique à débit asymétrique ».

L'xDSL regroupent tout ce qui permet de faire passer des flots de données à grande vitesse sur de simples lignes téléphoniques torsadées.

26 En environnement non dégroupé totalement, expliquez à l' de d'un schéma le rôle de chaque élément nécessaire pour la mise en place d'une liaison ADSL.

172.17.0.1 => 172.17.0011 1111.254 = 172.17.63.254

172.17.0100 0000.0 => 172.17.64.0

172.17.64.1 => 172.17.0111 1111.254 = 172.17.127.254

172.17.128.0

172.17.128.1 => 172.17.1011 1111.254 = 172.17.191.254

172.17.192.0

172.17.192.1 => 172.17.255.254

25 Q'est ce que l'ADSL ?

ADSL signifie Asymmetric Digital Subscriber Line en anglais, mais la définition française est « Ligne d'abonné numérique à débit asymétrique ». La traduction officielle est :

« raccordement numérique asymétrique » (RNA) ou « liaison numérique à débit asymétrique ».

L'xDSL regroupent tout ce qui permet de faire passer des flots de données à grande vitesse sur de simples lignes téléphoniques torsadées.

26 En environnement non dégroupé totalement, expliquez à l' de d'un schéma le rôle de chaque élément nécessaire pour la mise en place d'une liaison ADSL.

27 Vous disposez d'une li son ADSL sur votre PC. Comment procédez-vous pour envoyer un Fax ?

Le Fax est basé sur l'utilisation d'une ligne téléphonique analogique. Il faut donc soit raccorder un Modem classique sur la prise téléphonique et sur le PC, sinon il faut souscrire à un service (payant) sur Internet qui fait le relais entre les services de messagerie et les services de Fax.

28 Quels sont les débits que l'on peut espérer avoir sur une li son ADSL ?

de 2 à 8 M bps en débit descendant

de 128 à 800 Kbps en débit montant

29 Qu'est ce qu'une ligne louée et quelle en est l'utilité ?

Une liaison louée relie deux sites clients A et B. Elle est achetée par un professionnel,entreprise ou un opérateur.

Une liaison louée partielle relie un site client A à un point d’interconnexion avec le réseau de l’opérateur tiers ; celle-ci est achetée exclusivement par un opérateur.

30 Qu'est ce que TRANSPAC ? (détaillez votre réponse)

Transpac (transmission par paquets) est un réseau appartenant à France Telecom et utilisé pour transférer des informations par paquets à haut débit entre des entreprises.

Le service a été mis en place fin 1978.

Les données sont transportées selon le mode de commutation de paquets défini par la norme X.25.

31 Qu'est ce que le Wimax ?

(Worldwide Interoperability for Microwave Access) utilisant la norme IEEE 802.16. C'est une norme de transmission sans fil pour des liaisons longue distante. W imax est utilisée par les fournisseurs d'aces et se pose en concurent de l'ADSL ou du CPL pour des régions non desservies. La portée devrait se situer entre 10 et 20 km.

32 Vous avez des sites distant à relier entre eux sur toute la France de manière sécurisée. Le volume de données à échanger est faible. Quelle solution préconiseriez-vous ?

Je suis dans le commerce binaire depuis un certain temps maintenant, et je dois dire que cela va vraiment avec une perte sans la bonne approche et stratégie. J'en suis arrivé au point où je les comprends. Ma plus grande gratitude va à Carlos pour son incroyable stratégie de classe de maître. Je dois dire que cela m'a donné une plate-forme stable, équilibrée et digne de confiance pour mener à bien mon commerce, me donnant ainsi l'opportunité de profiter au maximum du marché. si vous êtes fatigué de la perte, contactez-le (carlose78910@gmail.com) via whatsapp: (+12166263236)

RépondreSupprimer