Les Réseaux Sans Fil : Wi-Fi 802.11a - 802.11b et 802.11g - Bluetooth 802.15

CHAPITRE IV : L’alternative du sans fil

Pourquoi s’embarrasser de câbles ?

Le système de câblage est, en effet, source de complexité et de coût. Il est également synonyme de rigidité : se déplacer d’un bureau vers une salle de réunion ou d’une pièce à l’autre, nécessite de câbler entièrement les bureaux ou sa maison.

Les concepteurs de réseaux Ethernet proposent ainsi une version sans fil de ce protocole, reposant sur les ondes radio. Les applications étant multiples, de nombreux protocoles se disputent le marché.

Les réseaux Ethernet sans fil répondent aux inconvénients du câblage, mais posent d’autres problèmes inhérents aux ondes radio, telles que les interférences et la confidentialité des informations. L'Ethernet sans fil requiert ainsi ses propres règles d’ingénierie et a donc des limites.

Dans ce chapitre, vous apprendrez ainsi :

- les principes techniques des réseaux sans fil ;

- le fonctionnement des différents protocoles Wi-Fi, etc. ;

- à installer un réseau local Ethernet sans fil.

Introduction

Le monde du sans fil est très vaste puisqu’il couvre de nombreuses applications qui nous sont familières : radio, télévision, téléphone et maintenant transmission de données. D’un point de vue utilisateur, on peut classer le monde du sans fil en quatre catégories qui se distinguent par la taille de la cellule. La cellule désigne la portée de l’onde entre l’émetteur et le récepteur, en d’autres termes la distance maximale entre les deux.

Les technologies employées sont non seulement adaptées à ces différentes applications, mais également aux conditions réglementaires imposées dans chaque pays. En effet, le domaine des ondes radio couvre un espace de fréquence limité, allant du Kilo-Hertz aux dizaines de Giga-Hertz. Cet espace doit donc être partagé, et les utilisateurs ne manquent pas : militaires, aviation civile, chaînes de télévision, stations de radio, opérateurs télécoms, entreprises et maintenant les particuliers.

Les autorités gouvernementales de chaque pays, l’ART en France (Autorité de régulation des télécommunications), la FCC aux États-Unis (Federal Communication Commission), contrôlent cet espace et le gèrent. Des bandes de fréquence sont ainsi attribuées sous forme de licences payantes et limitées dans le temps. Certaines plages sont cependant libérées, c’est-à-dire qu’elles peuvent être utilisées gratuitement, sans licence. Cela est le cas des bandes de fréquence autour de 2,4 GHz et de 5 GHz, celles qui nous intéressent dans ce chapitre consacré aux réseaux locaux sans fil.

Les bandes de fréquence précises utilisées par ces technologies dépendent de celles allouées par les autorités gouvernementales. Elles peuvent donc varier d’un pays à l’autre.

La puissance des émetteurs est également réglementée, puisqu’elle influe sur la taille des cellules. Il est ainsi possible d’utiliser les mêmes fréquences à des endroits distincts, si la portée des ondes est réduite. Nous connaissons tous cela avec les radios FM : d’une région à l’autre, des stations différentes peuvent émettre sur la même longueur d’onde.

Les principes de transmission radio

Cette section n’a pas pour objet de vous faire devenir des experts en transmission hertzienne, mais de présenter les principes de base permettant de comprendre comment fonctionne votre réseau local sans fil.

Le signal radio

Un signal radio est une onde électromagnétique se propageant à travers l’espace. Selon sa fréquence, il traverse la matière ou est réfléchi. À ce titre, la lumière se comporte comme une onde électromagnétique. Ces phénomènes bien connus de réflexion, de translucidité, de transparence et d’opacité s’appliquent également aux ondes radio.

De même, la propagation d’une onde électromagnétique dans l’espace peut être visualisée par analogie avec celle d’une onde sur l’eau, provoquée par le jet d’une pierre, l’émetteur de l’onde étant en l’occurrence la pierre. Les principes sont les mêmes, bien que leur nature soit différente.

L’onde électromagnétique est générée par l’oscillation d’un champ électrique qui génère un champ magnétique, qui lui-même oscille et donc génère un champ électrique, et ainsi de suite. La fréquence de l’oscillateur détermine donc celle du signal.

Le schéma suivant permet de se situer dans les gammes de fréquence connues.

Non seulement ces ondes diffèrent par leurs fréquences, mais aussi par la manière dont elles sont générées, à savoir par transition : du spin (ondes radio), rotationnelle (micro-ondes), vibrationnelle (infrarouge) ou électronique (visible et ultraviolet).

La puissance d’un signal radio se mesure en milliwatts ou en décibels, un ratio logarithmique de la puissance du signal divisé par 1 mW. Tout comme la luminosité diminue avec la distance, la puissance du signal diminue proportionnellement au carré de la distance.

La modulation du signal

Une onde est classiquement représentée par une sinusoïde et est caractérisée par la longueur entre deux points de référence, par exemple la crête du signal.

Dans un signal, la porteuse est le signal de référence ne transportant aucune donnée. Les données sont transmises en modulant le signal selon différentes manières : par son amplitude, sa fréquence ou par sa phase.

Pour les signaux analogiques, on parle de modulation de fréquence (FM) ou de modulation d’amplitude (AM). Pour les signaux numériques, on retrouve l’équivalent avec, en plus, des variantes :

- OOK (On/Off Keying), à la base du code Morse ;

- FSK (Frequency Shift Keying) ;

- PSK (Phase Shift Keying) ;

- ASK (Amplitude Shift Keying) ou PAM (Pulse Amplitude Modulation).

Il est également possible de combiner les modulations ASK et PSK, technique appelée APK (Amplitude/Phase Keying) ou QAM (Quadrature Amplitude Modulation). Il existe également des variantes à la modulation de fréquence, telle que GFSK (Gaussian Frequency Shift Keying), et à la modulation de phase, telle que GMSK (Gaussian Minimum Shift Keying) et BPSK (Binary Phase Shift Keying).

En outre, le signal peut être transmis à une fréquence donnée (diffusion en bande étroite), comme cela est le cas pour la radio, ou être diffusé sur une plage de fréquences (diffusion en largeur de bande) comme cela le cas pour les transmissions de données. Dans ce dernier cas, le canal désigne ainsi la fréquence au centre de la largeur de bande et la bande passante désigne ainsi le spectre de fréquence sur laquelle le signal est diffusé. De fait, les canaux doivent être suffisamment espacés afin d’éviter les interférences mutuelles.

L’avantage de la transmission en largeur de bande par rapport à la transmission en bande étroite, est qu’un signal parasite n’altère qu’une partie du spectre de fréquence, et ces conséquences sur le signal originel peuvent même être supprimées en réception grâce à l’application de fonctions mathématiques.

Le multiplexage des canaux de fréquence

À ces techniques de modulation, s’ajoutent des techniques de multiplexage permettant de partager la bande passante entre plusieurs utilisateurs. On trouve ainsi :

- FDMA (Frequency Division Multiple Accessing), qui consiste à affecter un canal par utilisateur (la bande de fréquence est découpée en canaux avec une porteuse pour chacun) ;

- TDMA (Time Division Multiple Accessing), qui découpe le canal en tranches de temps, une par utilisateur (un canal GSM utilise 3 tranches de temps) ;

- CDMA (Code Division Multiple Accessing) qui partage le canal à l’aide d’une adresse affectée à chaque utilisateur (principe retenu pour l’UMTS).

À cela, viennent s’ajouter des techniques de gestion de la bande passante, c’est-à-dire la manière d’utiliser le spectre de fréquences pour transmettre une trame, le but étant d’utiliser au mieux la largeur de bande afin d’augmenter les débits :

- FHSS (Frequency Hopping Spread Spectrum), qui émet sur quelques canaux simultanément parmi plusieurs dizaines en en changeant aléatoirement plusieurs fois par seconde ;

- DSSS (Direct Sequence Spread Spectrum), qui consiste à émettre sur toute la largeur de bande autour du canal ;

- OFDM (Orthogonal Frequency Divison Multiplexing) qui segmente la largeur de bande en sous-fréquences (jusqu’à 52 porteuses), chacune transportant une portion de la trame et étant modulée avec un code différent (BPSK, QPSK, 16-QAM, 64-QAM) selon le débit sélectionné. OFDM est également connu sous le nom de DMT (Discrete MultiTone).

Alors que DSSS arrose tout le spectre, FHSS n’en utilise qu’une partie en se déplaçant à l’intérieur. Cela rend ce dernier plus robuste aux interférences (la probabilité de perturbation augmente avec la largeur de bande), mais diminue le débit de transmission.

De son côté, OFDM utilise encore mieux le spectre de fréquence, puisque l’espacement entre les sous-porteuses est réduit, de l’ordre de 312 KHz contre 1 MHz entre les canaux FHSS et DSSS.

De ce fait, OFDM convient mieux à un faible nombre de nœuds transmettant beaucoup de données, tandis que DSSS est plus adapté à un réseau comportant beaucoup de nœuds et transmettant moins de données.

Le codage

Les techniques de transmission numériques ne transmettent pas des bits indépendamment les uns des autres, mais des groupes de bits codés par des symboles. Dans le cas d’une modulation de phase, un jeu de symboles pourrait être, par exemple :

Un symbole correspond donc à une forme de signal, dépendant de la technique de modulation employée, comme, par exemple

qui peut représenter la valeur 01.

L’intérêt est que la transmission d’un groupe de bits résiste mieux aux interférences : les processeurs spécialisés dans le traitement du signal, les DSP (Digital Signal Processor), comparent la forme du signal reçu à une table de référence (en d’autres termes, une table des symboles). Même si une partie du signal est altérée, le DSP sera quand même capable de reconnaître la forme si celle-ci ressemble de manière non ambiguë à un symbole de référence.

Les fonctions mathématiques utilisées par ce type de processeur sont les transformations de Fourier rapides (FFT – Fast Fourier Transform).

Propriétés des ondes radio

D’une manière générale :

- Plus le débit est élevé, plus la couverture radio est faible.

- Plus la puissance d’émission est élevée, plus la couverture est grande, mais avec une consommation d’énergie plus grande.

- Plus la fréquence radio est élevée, meilleur est le débit, mais plus la couverture est faible.

Par ailleurs, les signaux se comportent différemment dans l’environnement selon leur fréquence :

- Dans la gamme des micro-ondes, les gouttes de pluie atténuent davantage les signaux à haute fréquence que les signaux à basse fréquence.

- Une partie du signal peut traverser les objets et une autre être réfléchie, à l’instar de la lumière sur une étendue d’eau.

- Les ondes basse fréquence, de l’ordre du Kilo-Hertz, sont réfléchies par les couches hautes de l’atmosphère et peuvent donc être reçues au-delà de l’horizon créé par la courbure de la terre.

- Les micro-ondes sont en partie réfléchies par la plupart des objets. Un signal d’origine peut ainsi être réfléchi plusieurs fois. Le récepteur capte donc plusieurs signaux avec de légers décalages de temps.

- Dans le haut du spectre des micro-ondes, au-delà de 5 GHz, les ondes ne pénètrent quasiment pas les objets. L’émetteur et le récepteur ont besoin d’être en vue directe sans obstacle, configuration appelée « clear line of sight » dans la littérature anglo-saxonne.

Exemples d’application

La norme Bluetooth 802.15.1 permet de gérer jusqu’à 7 connexions simultanées de différentes natures : 3 canaux synchrones à 64 Kbit/s (pour la voix et la vidéo) ou 2 canaux synchrones à 64 Kbit/s avec 1 canal asynchrone asymétrique (721 Kbit/s / 57,6 Kbit/s) ou symétrique (432,6 Kbit/s dans les deux sens) pour les données. La norme emploie la technique FHSS sur 5 canaux parmi 79 (4 parmi 23 en France) avec un espacement de 1 MHz entre les canaux. Bluetooth change 1 600 fois de canal par seconde, à comparer avec Home RF qui saute de fréquence 50 fois par seconde et qui, comme Bluetooth, combine transmission de données et téléphonie en fournissant 4 canaux DECT et un canal de données à 1,6 Mbit/s.

De son côté, la norme Wi-Fi 802.11b emploie la technique DSSS avec des modulations de type PSK, tandis que Wi-Fi 802.11a utilise la technique OFDM avec des modulations de type PSK et QAM.

La norme 802.11b utilise le codage Barker pour les débits de 1 et 2 Mbit/s, le codage CCK (Complementary Code Keying) pour les débits de 5,5 et 11 Mbit/s.

Revue des réseaux sans fil

Les quelques noms qui viennent d’être cités sont des protocoles normalisés qui définissent les couches physiques et logiques, à savoir : les techniques de gestion de la bande passante et les modulations d’une part, le format des trames et les procédures d’échanges d’autre part.

Selon leur domaine d’application, on peut les ranger dans trois catégories : WPAN pour les micro-réseaux personnels, WLAN pour les réseaux locaux Ethernet, sujet qui nous intéresse dans ce chapitre, et WMAN pour les réseaux à l’échelle d’une ville.

La plupart des standards WLAN sont édictés par le groupe de travail 802.11 de l’IEEE, qui spécifie les couches physiques de transmission radio ainsi que la couche logique (niveau 2) appelée MAC (Media Access Control), celle que l’on retrouve partout dans le monde Ethernet.

Les technologies relatives au WPAN sont issues des industriels et ont été intégrées, par la suite, dans les travaux de l’IEEE. Les technologies WMAN, utilisées depuis des décennies mais jamais standardisées, font l’objet depuis peu, de travaux au sein du groupe de travail 802.16 de l’IEEE.

Les applications

L’installation d’un WLAN peut être intéressante à domicile, si vous avez plusieurs utilisateurs, si vous jouez en réseau, etc. Il évite l’installation d’un câblage plus ou moins bricolé.

Dans une entreprise, il permet aux utilisateurs de se déplacer entre leurs bureaux et les salles de réunion. Il permet également de desservir une zone ou un bâtiment dans lesquels les travaux de câblage sont difficiles ou onéreux. Il permet enfin, d’interconnecter deux bâtiments proches, typiquement sur un campus ou séparés par une cour, sans avoir à tirer un câble.

Dans les lieux publics, il est envisageable de créer des zones de couverture, appelées « hot spots » dans les salles d’attente des aéroports, les gares, voire dans le métro. La réglementation pour un usage extérieur étant plus stricte, le développement des hot spots dépendra d’une part des autorisations d’organismes de régulation tels que l’ART et la FCC, et d’autre part de la concurrence venant des technologies GPRS et UMTS.

LES STANDARDS DE RÉSEAU SANS FIL

Trois comités de l’IEEE (Institute of Electrical and Electronics Engineers) travaillent à trois domaines d’application du sans fil :

- le 802.11, dit WLAN (Wireless Local Area Network), pour les réseaux Ethernet ;

- le 802.15, dit WPAN (Wireless Personal Area Network), pour les communications entre périphériques, les assistants personnels, les téléphones mobiles, etc. ;

- le 802.16, dit WMAN (Wireless Metropolitan Area Network) pour les boucles locales radio.

Ce dernier, étant destiné à des applications radicalement différentes, est traité à la fin de ce chapitre. Côté Européen, l’ETSI travaille, plus ou moins de concert avec l’IEEE, sur les protocoles Hiperlan (HIgh PErformance Radio LAN) et Hiperman (HIgh PErformance Radio MAN).

D’autres standards IEEE viennent compléter ces normes de base.

Quel WLAN choisir ?

Pour bâtir un réseau Ethernet sans fil, donc compatible avec votre réseau Ethernet filaire, trois types de produits sont disponibles sur le marché : ceux conformes à la norme 802.11b (débit de 11 Mbit/s), ceux conformes à la norme 802.11a (débit de 54 Mbit/s) et le 802.11g (débit de 54 Mbit/s).

Les normes 802.11a et 802.11b sont incompatibles, car elles fonctionnent à des fréquences différentes. Tous les composants, cartes, bases, etc., doivent respecter la même norme, mais il est possible d’interconnecter ces réseaux via un réseau Ethernet filaire. Par ailleurs, certains équipements supportent ces deux normes simultanément. La norme 802.11g présente, quant à elle, l’intérêt d’offrir le même débit que la norme 802.11a tout en étant compatible avec la norme 802.11b.

Il est possible d’installer un réseau WLAN avec des équipements en provenance de constructeurs différents sous certaines conditions :

- Les équipements doivent être certifiés Wi-Fi (Wireless Fidelity), un label du WECA (Wireless Ethernet Compatibility Alliance), organisme chargé de tester l’interopérabilité des équipements (bases, interfaces, etc.).

- Les équipements doivent supporter la norme 802.11f, qui autorise le déplacement (roaming) entre bases issues de constructeurs différents. Cette norme spécifie un protocole d’échange entre les bases, qui permet à une base de prendre en charge les communications précédemment gérées par une autre, lorsque la station choisit de passer d’une cellule à une autre.

D’un point de vue technique, ces normes se distinguent par les fréquences utilisées :

- 2,4 GHz pour le 802.11b, fréquence connue sous le nom de bande ISM (Industrial Scientific and Medical band), également utilisée par les fours à micro-ondes, les télécommandes de garage, etc.

- 5 GHz pour le 802.11a, fréquence nettement moins encombrée, ce qui permet d’utiliser des gammes de fréquence plus larges et donc de transmettre à plus haut débit. Cette fréquence est néanmoins soumise à des contraintes réglementaires plus strictes, car elle est utilisée par les militaires pour leurs transmissions satellites.

- 2,4 GHz pour le 802.11g, qui utilise la technique de transmission DSSS pour la compatibilité avec 802.11b et OFDM pour les débits plus élevés.

Contraintes réglementaires

Selon les contraintes réglementaires de chaque pays, le standard 802.11b est autorisé à utiliser un nombre varié de canaux : 11 aux États-Unis, 4 en France, 13 en Europe, 1 au Japon, etc. De même, la FCC aux États-Unis autorise le 802.11a à utiliser 8 canaux. Ces différences influent sur les possibilités d’architecture : avec 11 canaux, 3 WLAN 802.11b peuvent fonctionner sans interférence sur une même zone géographique (technique de la co-location), alors qu’en France un seul WLAN peut opérer dans ces mêmes conditions.

* Dans certains départements, l’ensemble de la bande est autorisé à l’intérieur des bâtiments ainsi qu’à l’extérieur (décisions de l’ART n° 03-908 du 22/07/03, n° 02-1009 du 31/10/02, n° 02-1008 et n° 02-1088).

Il est à noter que l’utilisation d’une transmission en large bande est un pré requis à l’utilisation d’une fréquence sans licence, car pour une transmission en bande étroite, dont l’énergie est concentrée sur une fréquence, un signal large bande, dont l’énergie est dispersée sur une plage de fréquences, est perçu comme un bruit.

LE MODÈLE DE RÉFÉRENCE DES NORMES IEEE 802.11

Le modèle de référence couvre une partie de la couche logique (architecture et couche MAC) ainsi que la couche physique (transmissions à 1 et 2 Mbit/s), aujourd’hui obsolète. Par la suite, les normes 802.11a, b et

g ont introduites les spécifications pour différentes couches physiques (sous-couches PLCP et PMD).

La couche MAC a pour rôle de gérer l’accès au support de transmission via un adressage (l’adressage MAC classique), une méthode de contention (CSMA/CA), une méthode de réservation (RTS/CTS) et un format de trame identique quel que soit le support physique. Elle peut également gérer la fragmentation et le réassemblage des trames si cela est demandé. Dans des milieux perturbés impliquant de nombreuses pertes de données, la retransmission d’une partie de la trame prend, en effet, moins de temps que la retransmission complète. Optionnellement, elle peut gérer des mécanismes de chiffrement et d’authentification à travers le protocole WEP (Wired Equivalent Privacy)

La couche PLCP réalise l’interface entre les trames MAC et les caractéristiques du support physique (synchronisation, débit, etc.), tandis que la couche PMD est propre à chaque technique de transmission (fréquence, codage, modulation, transmission du signal, etc.).

Sur le plan de la gestion, la couche MLME (MAC Sublayer Management Entity) prend en charge la gestion de l’énergie ainsi que les procédures d’initialisation, d’authentification et d’association, tandis que la couche PLME (Physical Sublayer Management Entity) permet à tout nœud du réseau d’obtenir les informations relatives aux caractéristiques opérationnelles supportées par une interface : longueur des en-têtes et des préambules, taille maximale des MPDU, temps maximum de basculement entre les modes émission et réception, etc.

Performances

Les performances d’un WLAN sont caractérisées par la portée, c’est-à-dire la distance maximale entre les postes de travail, ainsi que par le débit.

La portée dépend de la puissance émission et du gain de l’antenne, c’est-à-dire de sa sensibilité. Ces paramètres étant imposés par la réglementation, la portée dépend, en définitive, de la qualité des produits et, bien sûr de l’environnement considéré (murs, meubles, personnes).

Le débit dépend, quant à lui, de la norme utilisée. Actuellement, le 802.11g est le mieux placé, d’autant plus qu’il est compatible avec les premières normes 802.11. Le débit diminue avec l’augmentation de la distance entre émetteur et récepteur. La qualité des produits intervient, là encore, dans les performances.

Les tableaux suivants, issus des constructeurs, permettent de donner une idée des performances globales d’un WLAN.

Cisco aironet 802.11b avec une puissance d’émission de 100 mW.

Cisco 802.11a avec une puissance d’émission de 100 mW et une antenne de gain de –6dbi.

Performance comparée des standards Wi-Fi en usage intérieur.

Les débits indiqués dans ces tableaux sont les débits de fonctionnement spécifiés par les normes. Si une interface reçoit mal les données à 11 Mbit/s, elle utilisera une vitesse de repli à 5,5 Mbit/s, et ainsi de suite.

En outre, toutes les stations se partageant la même bande passante en half-duplex, les débits réels constatés par les utilisateurs sont inférieurs de 30 à 50 % aux débits de transmission indiqués ci-dessus. Ainsi sur les 11 Mbit/s annoncés par le 802.11b, le débit effectif constaté par l’utilisateur oscille entre 6 et 8 Mbit/s.

Architectures et principes de fonctionnement

Les réseaux WLAN peuvent être bâtis selon deux modèles :

- ad-hoc, c’est-à-dire en mode point à point entre équipements (par exemple, PDA-téléphone, PC-téléphone, PC-imprimante) ;

- à infrastructure, dans lequel le réseau est géré par des points d’accès (appelés bases ou encore bornes d’accès).

Typiquement, les WPAN sont bâtis sur le modèle ad-hoc.

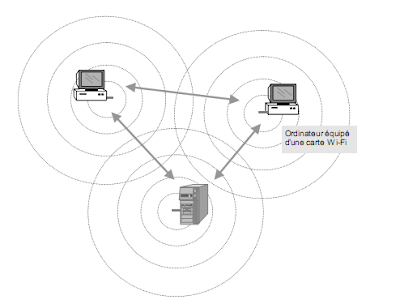

Le service de base, BSS (Basic Service Set), repose sur un seul point d’accès raccordant plusieurs équipements.

Une architecture à infrastructure consiste en un ou plusieurs BSS raccordés au réseau Ethernet filaire. Les points d’accès servent alors de pont entre le réseau filaire et le réseau sans fil.

Il est alors possible de mettre en place un service étendu, ESS (Extended Service Set), permettant aux utilisateurs de se déplacer d’un BSS à l’autre, c’est-à-dire d’être pris en charge successivement par plusieurs bornes. Les bornes forment alors un système de distribution qui leur permet d’échanger des informations.

Neuf services sont fournis par cette architecture :

- l’authentification des stations sur un ou plusieurs points d’accès, sur la base d’un identifiant ou de l’adresse MAC, qui permet de s’insérer dans le WLAN, sans pour autant pouvoir échanger des données ;

- la dé-authentification des stations, permettant à une station de quitter le WLAN ;

- l’association, qui permet à une station d’échanger des données via un point d’accès auprès duquel elle s’est préalablement authentifiée :

- la ré-association, qui permet à la station d’aller d’une base à l’autre, la station transmettant à la nouvelle base des informations sur l’ancienne. La nouvelle base se connecte alors sur l’ancienne pour récupérer des données éventuellement stockées à l’attention de la station qui vient de quitter ladite base ;

- la dé-sassociation, qui permet à une station de quitter une base, voire le WLAN ;

- l’acheminement des données ;

- la confidentialité par un chiffrement simple, RC4 ;

- la distribution permettant à une base de savoir où envoyer les données (vers une autre base, une station ou le réseau filaire) ;

- l’intégration, qui assure la conversion des trames entre le format WLAN et le format LAN.

Afin de gérer les contentions d’accès à la fréquence qui est partagée par toutes les stations, le protocole 802.11 utilise un mécanisme similaire à celui employé par son cousin filaire, appelé CSMA/CA (Carrier Sense Multiple Access / Collision Avoidance). Selon ce principe, une interface n’émet une trame que si aucun trafic n’est détecté sur la bande de fréquence partagée. Dans le cas contraire, l’interface attend un laps de temps aléatoire avant de se mettre de nouveau à l’écoute, et répète le processus.

Afin de minimiser le risque de collision, le mécanisme de réservation suivant peut optionnellement être utilisé : avant d’acheminer une trame à une station, la base lui envoie d’abord une trame RTS (Requests To Send). La station doit alors répondre par un CTS (Clear To Send) et attendre la réception de la trame. De leur côté, les autres stations recevant ce type de trame retardent d’éventuelles émissions de trame.

Les fréquences radio pouvant par ailleurs être perturbées, le récepteur doit renvoyer à l’émetteur une trame ACK (Acknowledgement) pour chaque trame de données reçue. Si l’émetteur ne reçoit pas d’acquittement, il réémettra la trame de données.

Toujours pour réduire l’impact des interférences radio, le standard prévoit de pouvoir échanger des trames courtes. L’inconvénient est que dans un environnement non perturbé, l’overhead protocolaire est plus important qu’avec des trames longues. L’administrateur devra choisir l’un des deux modes lors de la configuration des équipements.

Afin de limiter la consommation électrique des composants 802.11 dans un ordinateur portable, la station peut envoyer à la base une trame PS-Poll (Power Save Poll) lui indiquant qu’elle se met en mode veille. Si une trame à destination de la station parvient à la base, celle-ci emmagasinera les données dans une mémoire tampon, le temps que la station se réveille. La station se doit d’envoyer périodiquement une trame PS-Poll.

La taille d’une cellule étant limitée, la mobilité implique de pouvoir passer d’une base à l’autre sans couper les communications. C’est ce qu’on appelle le roaming. Afin de déterminer quelle est la meilleure base, c’est-à-dire celle avec qui la communication est la meilleure, les stations sont à l’écoute des signaux émis par les bases (trames beacon). La station, qui s’est authentifiée auprès de plusieurs bases, sélectionne celle dont elle a reçu la trame beacon ayant le meilleur rapport signal/bruit, puis utilise le service ré-association avec cette base.

LE POINT SUR LE WLAN (IEEE 802.11, 802.11A, 802.11B, 802.11G)

La couche MAC peut fonctionner selon deux modes : DCF (Distribution Coordination Function), qui définit une méthode d’accès par contention, et PCF (Point Coordination Function), optionnel, qui définit une mé-

thode d’accès par allocation de la bande passante par un coordinateur central.

Le mode PCF n’étant pratiquement jamais implémenté, seul le mode DCF est décrit ici. Ce mode repose sur la méthode d’accès CSMA/CA (Carrier Sense Multiple Access / Collision Avoidance) associé à la réservation du support RTS/CTS :

- La station doit respecter un intervalle de temps ISF (Inter Frame Space) avant de transmettre une trame.

- La station peut attendre un intervalle de temps réduit SIFS (Short Inter Frame Space) dans les cas suivants : réponse à un polling de la base, envoi de fragments d’une même trame, envoi des trames ACK et CTS.

- La station doit s’assurer que le canal est libre avant toute transmission de trame.

- Si cela n’est pas le cas, elle doit attendre un intervalle de temps DIFS (Distributed IFS) ajouté d’un délai aléatoire (back-off window), avant de réécouter le canal.

- Lorsque le support est libre, la station réserve le canal en envoyant à la borne d’accès une trame RTS (Request to Send) et attend la réponse CTS (Clear To Send) avant d’émettre. Ces trames permettent de définir la période de temps réservée pour transmettre la trame de données et, en retour, l’accusé de réception (trame ACK). La fonction RTS/CTS ne peut être utilisée que pour des trames unicasts.

Le format général des trames MAC 802.11 est décrit ci-après.

Comme exemples de trames MAC, nous trouvons :

Les trames MAC sont encapsulées dans des PPDU (PLCP Protocol Data Unit), trames dont le format est proche de la couche physique sous-jacente (cf. modèle de référence de l’IEEE).

Au niveau de la couche PMD, la norme 802.11b définit l’utilisation de 3 canaux parmi les 14 disponibles dans la bande de fréquence autorisée. Le choix de ces canaux dépend de l’autorité de régulation de chaque pays. Trois bornes peuvent donc émettre simultanément dans la même zone géographique sans se gêner, autorisant ainsi la co-localisation de 3 WLAN.

La norme 802.11a définit, quant à elle, l’utilisation de 8 canaux, permettant ainsi la co-localisation de 8 WLAN. Chaque canal est structuré en 52 sous-canaux de 300 KHz de bande passante chacun (48 pour les

données et 4 pour la signalisation). La couche PMD 802.11a génère 250 000 symboles par secondes, chacun d’entre eux couvrant les 48 sous-canaux. Le débit résultant varie selon le nombre de bits codés par symbole.

Une autre bande de fréquence est, par ailleurs, prévue par la norme :

- 11 canaux dans la bande 5 470 – 5 725 MHz, en Europe (en cours de négociation avec l’armée en France) ;

- 4 canaux dans la bande 5 725 – 5 825 MHz aux États-Unis.

(*) Nombre de bits codés par sous-fréquence / Nombre de bits codés par symbole / Nombre de bits de données par symbole, les autres bits étant utilisés pour la correction d’erreurs.

Installer un WLAN

Le plus simple des réseaux sans fil consiste à équiper tous les postes de travail de cartes Wi-Fi qui leur permettent de communiquer directement entre eux. Toutes les applications utilisant le protocole TCP/IP sont alors accessibles : partage de fichiers, partage d’imprimante, jeux en réseau, etc.

Cette architecture, prévue par le standard 802.11, est appelée ad-hoc. Les stations WLAN forment alors un iBSS (Independant Basic Service Set).

L’étape suivante consiste à ajouter une base, encore appelée borne d’accès ou point d’accès. Tout WLAN mettant en œuvre un point d’accès est appelé, par le standard 802.11, une architecture à infrastructure. Le point d’accès et les stations forment alors un BSS (Basic Service Set).

L’intérêt de l’architecture à infrastructure est d’étendre la portée du WLAN, puisque maintenant, les stations peuvent être situées à 50 m de part et d’autre du point d’accès, alors que dans le mode ad-hoc, les stations doivent être situées à moins de 50 m les unes des autres. À part cela, les performances sont identiques, car tous les équipements d’un BSS ou d’un iBSS se partagent la même bande de fréquence.

Choisir la bonne antenne

Cinq types d’antenne peuvent être utilisés pour les WLAN :

L’antenne isotrope, c’est-à-dire rayonnant de la même façon dans toutes les directions, est un modèle théorique. En réalité, l’énergie rayonnée par une antenne est répartie inégalement dans l’espace, certaines directions étant privilégiées et définissant ce qu’on appelle des lobes de rayonnement.

La qualité d’une antenne est appréciée par son gain exprimé en dBi (décibels isotropes). Il dépend de la taille de l’antenne, de la fréquence radio, de la capacité du réflecteur à focaliser les ondes radio et de la qualité des matériaux employés.

En émission, le gain est le rapport entre l’énergie moyenne rayonnée par l’antenne et celle que rayonnerait une antenne idéale (isotropique) alimentée avec la même puissance. Exprimé en dBi, il mesure la capacité d’une antenne à concentrer les ondes radio dans une direction donnée. Donc, plus une antenne concentre l’énergie dans une direction donnée, plus son gain est élevé.

L’ensemble, puissance de rayonnement multipliée par le gain de l’antenne, définit le PIRE (puissance isotrope rayonnée équivalente) – EIRP en anglais (Equivalent Isotropic Radiated Power), exprimé en milliwatts. C’est cette puissance qui est limitée par les autorités de régulation (généralement, de 10 à 100 mW dans les bandes de fréquence 2,4 et 5 GHz).

En réception, le gain élevé d’une antenne compense en partie la perte de la puissance du signal. Cette valeur exprime donc sa capacité à amplifier la puissance d’un signal reçu. Les antennes fournies avec les bornes Wi-Fi présentent généralement un très faible gain, de l’ordre de 2.5 dBi. Dans des situations géographiques particulières ou en présence de perturbations électromagnétiques importantes, il convient donc d’installer des antennes de meilleure qualité.

Les WLAN en entreprise

L’intérêt d’une borne est qu’elle permet de raccorder le réseau Ethernet sans fil au réseau Ethernet filaire. Elle intègre alors la fonction de pont (bridge, en anglais) entre l’Ethernet 802.3 et l’Ethernet 802.11.

Le réseau, qui permet aux BSS de communiquer entre eux, est appelé, par la norme 802.11, un DS (Distribution System). L’ensemble des BSS connectés à un DS forme un ESS (Extended Service Set).

Ce type d’architecture permet de créer un WLAN sur l’ensemble d’un immeuble, en positionnant les bornes à intervalle régulier. Deux applications sont alors envisageables :

- La création de « hot-spots », c’est-à-dire de zones délimitées telles que les salles de réunion. Les zones de couverture des bornes peuvent être disjointes.

- La création d’un réseau étendu permettant aux utilisateurs de se déplacer dans tout l’immeuble. Les zones de couverture des bornes doivent alors se chevaucher afin de permettre à vos utilisateurs de se déplacer sans perdre la connexion au réseau (service appelé roaming). En outre, les bornes doivent être situées dans le même domaine de diffusion MAC (cf. chapitre 3) et être configurées dans le même sous-réseau IP.

Ce dernier cas de figure est le plus délicat, car il nécessite de réaliser une étude de couverture. Le plus simple est de vous inspirer de la procédure suivante :

- Identifier les environnements types dans votre immeuble (zones de bureaux, openspaces, zones techniques, halls d’entrées, etc.). Chaque environnement est, en effet, caractérisé par des objets réfléchissant et atténuant les ondes radio (cloisons, mobilier, poteaux, etc.).

- Installer quelques bornes à différents endroits dans chacun de ces environnements types, en respectant les distances maximales indiquées par le constructeur. Les meilleures positions sont en hauteur, fixées à un mur ou sous le faux plafond.

- Se promener avec un PC équipé d’un logiciel affichant la puissance du signal reçu. La plupart du temps, ce type de logiciel est fourni avec la carte WLAN. Il suffit alors de repérer les zones d’ombres, et de déplacer les bornes pour trouver la bonne configuration. Certains équipements proposent d’ailleurs le mode survey permettant de réaliser ce type de test.

Avec ces expériences, vous pourrez alors déterminer le nombre de bornes nécessaires par mètre carré et appliquer ces schémas pour chacun des environnements rencontrés dans tout l’immeuble.

Extension du réseau

La connexion de deux immeubles, séparés de quelques centaines de mètres par un WLAN, peut s’avérer une alternative intéressante à la mise en place d’un câblage. L’utilisation d’antennes unidirectionnelles est alors conseillée afin de canaliser les ondes radio et l’énergie utilisée.

Une autre manière d’augmenter la portée du WLAN est de cascader les bornes grâce à la fonction de répéteur.

En contrepartie, le débit global est divisé par deux, puisque les bornes doivent partager le même canal pour communiquer entre elles et avec les stations. La borne recevant une trame de la part d’une station, doit, en effet, la retransmettre à l’autre borne et utilise pour cela la même fréquence.

Le système de distribution est ici bâti sur un WLAN.

Le WLAN à la maison

La solution la plus simple et la moins chère repose sur une architecture ad-hoc, si les contraintes des distances et d’atténuation des signaux vous le permettent. Dans le cas contraire, l’installation d’une ou plusieurs bases sera nécessaire pour bâtir des architectures similaires à celles qui viennent d’être montrées.

Si cependant, vous disposez d’un abonnement à Internet via un accès ADSL ou le câble, la solution idéale repose sur un routeur modem sans fil, équipement regroupant les fonctions de point d’accès Wi-Fi, de modem ADSL (ou câble) et de routeur.

La fonction de routeur permet à tous vos ordinateurs de partager l’abonnement à Internet, qui est généralement limité, par votre fournisseur d’accès, à une seule adresse IP.

Certains équipements intègrent également un commutateur Ethernet équipé de 4 ou 8 ports 10/100 Mbit/s, vous permettant ainsi de connecter vos équipements historiques, comme les imprimantes, qui ne disposent pas encore d’interface WLAN.

La configuration des postes client

Les paramètres système

Les paramètres de communication

La technique DSSS employée par la norme 802.11b diffuse les signaux sur une largeur de bande de 22 MHz et impose un espacement de 25 MHz entre les canaux afin d’éviter toute interférence entre les signaux.

La France n’autorisant que 4 canaux, de 10 à 13, vous ne pouvez donc sélectionner qu’un seul canal pour votre réseau. En revanche, aux États-Unis et dans les pays européens respectant les directives de l’ETSI (European Telecommunications Standards Institute), il est possible de co-localiser 3 réseaux en sélectionnant les canaux 1, 6 et 11, respectant ainsi l’espacement de 25 MHz nécessaire pour éviter les interférences. La bande passante offerte aux utilisateurs est ainsi de 3 fois 11 Mbit/s.

Les paramètres propres au protocole 802.11b

Le mécanisme RTS/CTS induit un overhead propre aux trames de services échangées et aux temps d’attente avant les transmissions.

Son activation permet de limiter les collisions, et notamment de résoudre le problème du « nœud caché » : deux stations A et B sont situées de part et d’autre d’une borne, mais de par leur éloignement, elles sont hors de portée des signaux ; A ne peut ainsi pas recevoir les signaux émis par B et inversement.

L’activation du mécanisme RTS/CTS est recommandée pour un WLAN supportant un fort trafic, du fait d’un nombre important d’utilisateurs ou de volumes de données transférés. Il est également recommandé si les signaux sont perturbés par des interférences ou par des surfaces métalliques favorisant les chemins multiples (voir description de ce phénomène à la fin de ce chapitre). Il peut, en revanche, être désactivé dans des configurations à faible trafic, ce qui permet d’augmenter les performances globales du WLAN.

Si vous constatez un nombre élevé de collisions et/ou de faibles débits, vous pouvez abaisser le seuil à partir duquel le RTS/CTS est activé.

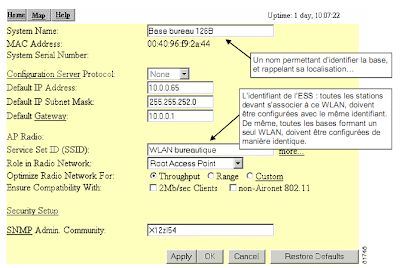

La configuration des points d’accès

La configuration des bases est similaire à celles des stations. L’administrateur doit s’assurer que les paramètres sont identiques dans tous les composants de son WLAN.

Comment sécuriser son réseau ?

La sécurité devient une préoccupation majeure à partir du moment où les ondes radio peuvent être interceptées de manière complètement anonyme. Les standards 802.11a et b proposent trois mécanismes de bases pour renforcer (un peu) la sécurité : l’identification, les adresses MAC et le chiffrement.

La sécurité de base : WEP

La base peut identifier les stations autorisées à participer au WLAN en enregistrant leurs adresses MAC. Cette méthode présente le double inconvénient de devoir mettre à jour la liste à chaque installation d’une nouvelle carte sur une des quelconques stations de votre réseau, et d’être inefficace sur le plan de la sécurité dès lors qu’il est aisé de changer l’adresse MAC inscrite dans la PROM de la carte réseau.

Le SSID (Service Set Identifier), programmé dans les bases et les stations, permet d’identifier le WLAN, appelé ESS (Extended Service Set) dans la terminologie 802.11. Il est donc tentant d’utiliser cet identifiant comme mot de passe. L’inconvénient est qu’il est statique et qu’il faut le changer régulièrement, et cela sur tous les composants du WLAN. En outre, le SSID est affiché en clair dans les outils de configuration.

Le protocole WEP (Wired Equivalent Privacy) offre un mécanisme d’authentification rudimentaire sur la base d’un mot de passe, appelé clé WEP, programmé dans tous les équipements, à l’instar du SSID. D’une part, la mise à jour de cette clé est fastidieuse, mais en plus sa large diffusion auprès des exploitants ou des utilisateurs augmente le risque de sa divulgation.

Le protocole WEP permet également de crypter les données transportées par la trame, hors en-tête. L’algorithme de chiffrement utilisé est RC4 (clé secrète de 40 bits en standard, jusqu’à 104 bits selon les constructeurs), qui ne présente pas la meilleure robustesse contre les attaques.

Deux clés sont générées : une clé de session pour les communications entre la base et la station, ainsi qu’une clé de groupe pour les flux multicasts.

On le voit, les quatre éléments proposés en standard ne permettent pas d’assurer une sécurité optimale de votre réseau sans fil. Des audits, réalisés en France et aux États-Unis, montrent qu’il est même possible de pénétrer sans difficulté un réseau WLAN, simplement en se promenant dans la rue avec son ordinateur équipé d’une carte 802.11.

WPA et 802.11i

La solution repose sur le standard WPA et mieux encore, sur le standard 802.11i. WPA (Wi-Fi Protected Access) est un sous-ensemble de 802.11i, dont il reprend les composants déjà figés et ne requérant pas d’upgrade matériel :

- EAP (Extensible Authentication Protocol), normalisé 802.1x, pour l’authentification des équipements ;

- TKIP (Temporal Key Integrity Protocol) renforçant la sécurité du protocole WEP.

Le protocole EAP (RFC 2284) permet aux stations et aux bases de s’authentifier via un serveur d’authentification, soit intégré à la base, soit hébergé sur un serveur Radius.

Avant que la station ne soit authentifiée, la base autorise celle-ci à ne communiquer qu’avec le serveur d’authentification. Le mécanisme d’authentification peut alors être de toute nature : un mot de passe, un challenge, un certificat, une token card ou encore une carte à puce.

Le protocole TKIP est une amélioration de WEP en ce :

- qu’il impose un vecteur d’initialisation et une clé RC4 différents pour chaque trame ;

- qu’il permet de détecter toute modification illégale intervenant sur des trames, en calculant une clé de hachage irréversible transportée dans le champ MIC (Message Integrity Code) ;

- qu’il lance des contre-mesures si une tentative de modification ou d’attaque sur le mot de passe est détectée.

La norme 802.11i spécifie également l’utilisation de l’algorithme de chiffrement AES (Advanced Encryption Standard) plus robuste que RC4.

La boucle locale radio

La BLR, en abrégé, couvre le dernier kilomètre (the last mile en anglais), c’est-à-dire la portion de réseau entre le client (une maison) et le point d’accès le plus proche au réseau opérateur. Elle constitue de fait une solution intéressante pour que des opérateurs alternatifs, nouveaux venus sur le marché, puissent proposer des offres concurrentes aux boucles locales filaires proposées par un opérateur historique tel que France Télécom en France.

Les technologies proposées répondent à un besoin où émetteur et récepteur sont fixes : le point d’accès (une antenne sur un toit ou un pylône) et la maison d’un particulier.

Ces technologies, notamment de par les longueurs d’onde utilisées, ne tolèrent aucun obstacle ou objet réfléchissant entre l’émetteur et le récepteur autour d’une zone en forme d’ellipse appelée zone de Fresnel. Elles sont également gênées par les objets réfléchissant les ondes, tels un plan d’eau, des surfaces métalliques ou, dans une moindre mesure, les gouttes de pluie : le récepteur est ainsi susceptible de recevoir plusieurs signaux décalés dans le temps, l’original et les réflexions de ce même signal. Ce phénomène est connu sous le nom de chemins multiples. D’autres objets, comme les arbres, absorbent les ondes et contribuent à les affaiblir : l’émetteur peut ainsi recevoir un signal trop faible pour être interprété.

Les dénominations MMDS et LMDS recouvrent une gamme d’application liée à une bande de fréquence autorisée, et reposent sur des technologies propriétaire.

Le développement de la boucle locale radio devrait venir du comité IEEE 802.16 qui définit les bases du WMAN (Wireless Metropolitan Area Network). À la différence des technologies MMDS et LMDS, ce standard spécifie les couches physique et MAC ainsi que l’interfaçage avec les couches supérieures (Ethernet, IP, ATM).

La couche physique repose sur plusieurs techniques de multiplexage variant selon les applications : temporel adaptatif appelé DAMA-TDMA (Demand Assignment Multiple Access-Time Division Multiple Access), OFDM (OrthogonalFrequency Division Multiplexing) ou OFDMA (OFDM Access).

Côté européen, le comité BRAN (Broadband Radio Access Networks) de l’ETSI travaille au projet HIPERMAN, similaire au 802.16.

Les micro-ondes point à point

Une autre application de la transmission sans fil dans la gamme des micro-ondes (2 à 40 GHz) est la connexion point à point (PtP Microwave). Toujours soumise aux aléas climatiques, au brouillard notamment, les débits peuvent néanmoins atteindre plusieurs centaines de Mbit/s. Étant donné la nature point à point de ce type de liaison, ce genre d’application ne nécessite bien souvent aucune licence d’exploitation.

Les technologies sous-jacentes, qui ne sont pas nouvelles puisqu’elles sont mises en œuvre depuis plus de dix ans notamment aux États-Unis, sont cette fois-ci directement utilisables par les entreprises pour leurs besoins propres. Des constructeurs proposent, en effet, des équipements dédiés permettant d’interconnecter des réseaux locaux, jusqu’à des débits pouvant atteindre 622 Mbit/s, entre deux immeubles séparés de quelques centaines de mètres à plusieurs kilomètres.

---------------------------------------------------------------------------------------------------

Bonjour à tous ! sur mon site vous trouverez des codes Free Wifi privé et qui ne ce désactive jamais ou du moin pour longtemps !

RépondreSupprimer︻̷̿┻̿═━一 free wifi