Les réseaux locaux : CSMA/CD - CSMA/CA - DPAM - La méthode jeton - Ethernet - Token Ring

1 - Notions d'architecture

Une architecture de réseau définit

- Une structure d‘interconnexion des stations

- Des normes

- Des protocoles permettant au réseau d‘être opérationnel.

Il existe principalement deux familles d’architecture :

- Ethernet pour des réseaux 10 M bps et 100 M bps

- Token-Ring offrant des débits de 4 et 16 et 100 M bps.

Une architecture de réseau local est définie par

- Une topologie

- Une méthode d'accès

- Une technique de transmission

- Un support de transmission.

Dans le cadre des réseaux locaux, les travaux de normalisation au niveau international sont conduits par le comité 802 de l'IEEE.

Exemple de nomes de l'IEEE :

2 - Les normes IEEE

A la fin des années 70, lorsque les réseaux locaux commencèrent à émerger, l'organisme IEEE (Institute of Electrical and Electronics Engineers) commença à travailler sur la normalisation des réseaux locaux en même temps que l‘ISO travaillait à l'élaboration du modèle OSI.

Les normes de la catégorie IEEE 802 sont compati es avec le modèle OSI.

Elles définissent en particulier la façon dont les équipements réseau accèdent aux données et les transfèrent sur les supports physiques. Cela comprend la connexion, la maintenance et la déconnexion.

Les différentes catégories des normes IEEE 802

802.7 et 802.8 sont des groupes fournissant des conseils aux autres comités

Les efforts de normalisation ont surtout porté sur les couches PHYSIQUE et LIAISON.

La couche li son a été divisée en deux sous-couches :

- La couche MAC (Medium Access Control) a pour rôle de structurer les bits d'informations en trames adaptées au support et de gérer les adresses physiques des cartes réseaux (on parle d'adresse MAC).

- La couche LLC (Logical Link Control) a pour objet d'assurer le transport des trames entre deux stations. Elle ne traite pas des adresses mais des utilisateurs, c'est à dire des logiciels des couches supérieures (IPX ou IP… )

3 - Les méthodes d'accès au support

3.1 Méthode CSM A/CD

- Carrier Sense Muliple Access with Collision Detection C'est un mécanisme de dialogue basé sur la détection de collision.

- La station qui veut émettre « écoute » le support de transmission pour voir s'il est disponible.

- Si le support est libre, elle émet.

- Si le support est occupé, elle attend pendant un temps aléatoire et réécoute.

- Quand le support est libre, elle émet le message.

- Malgré tout, 2 stations peuvent émettre en même temps. Dans ce cas, il y a collision des 2 messages et perte d‘information.

- Les 2 stations qui écoutent pour voir le résultat de leur émission, constatent la collision. Elles cessent d‘émettre, attendent chacune un temps aléatoire avant de réécouter et de ré-émettre.

3.2 Méthode CSMA/CA

- Carrier Sense Muliple Access with Collision Avoidance

C'est un mécanisme de dialogue basé sur l'évitement de la collision.

- La station émettrice écoute le réseau jusqu'à ce qu'il soit libre pendant un certain temps

- La station envoie un message court précisant le destinataire, le volume de données à transmette

- Le destinataire envoie un Ok pour recevoir

- L'émetteur envoie les données

- Le destinataire envoie un acquittement des données

- La ligne est de nouveau libre

Cette méthode est utilisée pour les transmissions sans fil 802.11

3.3 La méthode du jeton

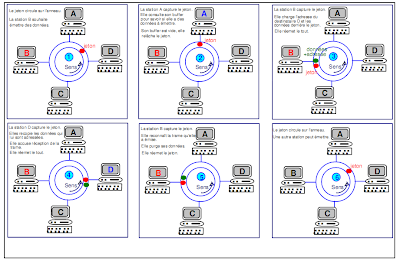

Le principe est de gérer l'accès au support par un jeton circulant entre les stations.

Seule la station ayant le jeton peut "parler".

Le jeton est une séquence de signaux qui représente l'autorisation d'émettre.

- Le jeton circule sur l‘anneau.

- La station B, par exemple, souhaite émettre des données.

- Le jeton est d‘abord capturé par la station A : elle n‘a rien à émettre. Elle libère le jeton.

- Le jeton passe devant la station B : elle le capture.

- Comme elle a des données à émettre, elle place l‘adresse du destinataire, D par exemple, et les données derrière le jeton et ré-émet le tout.

- Le jeton circule et arrive à D, destinataire du message. La station recopie les données, accuse réception du message et ré-émet le tout.

- La station B reçoit le jeton et son accusé de réception, elle libère le jeton qui va de nouveau circuler librement.

3.4 La méthode de priorité de la demande (DPAM )

Cette méthode d'accès (DPAM = Demand Priority Access Method) a été conçue pour les réseaux à 100 M b/s 100 VG-Any-Lan.

- VG pour Voice Grade : Priorité à la demande.

- Any-Lan : Accepte tous les réseaux (trames Ethernet ou Token-ring)

Elle a été à l'initiative d'IBM et AT&T pour concurrencer le Fast-Ethernet, et surtout assurer une interopérabilité Les éléments de li son sont particuliers, et sont appelés concentrateur par la nome. Ils fonctionnent en fait plus comme des commutateurs.

Schéma d'un réseau 100VG-Any-LAN

Lorsqu‘une station désire émettre, elle fait une requête auprès du concentrateur qui lui alloue ou non le support. Les collisions sont donc impossible et le délai d'attente du aux jeton est supprimé. Le séquencement est le suivant :

- Les stations informent le concentrateur de leur disponibilité en lui transmettant le signal « Idle »(signal particulier sur la ligne).

- La station désirant émettre formule une requête avec un niveau de priorité.

- Les autres machines raccordées sont averties par le concentrateur que quelqu'un va émettre et se mettent en état de recevoir (signal Incomming, INC).

- Lorsque toutes les stations ont cessé l’émission du Idle, cela signifie qu'elles sont prêtes à recevoir

- La station émettrice transmet sa trame.

- Le concentrateur l‘analyse, la transmet à la station intéressée et reprend l'émission du signal Idle.

- Si 2 requêtes sont reçues simultanément par un concentrateur, celle ayant la priorité la plus élevée est traitée en premier.

4 - Ethernet

4.1 Historique

A la fin des années 60, l‘université de Hawaï développa un réseau appelé ALOHA basé sur une méthode d‘accès au support innovante : CSM A/CD. Ce réseau est à l'origine des réseaux Ethernet. Le premier produit Ethernet est lancé en 1975 par Xerox, Intel Corporation et Digital Equipement Corporation.

4.2 Trame Ethernet

Ethernet décompose les données en trames

Longueur d'une trame : de 64 octets à 1531 octets (taille des données de 46 à 1500)

Constitution d'une trame :

- Préambule (7 octets composés d‘une suite de 0 et de 1) permettant d'assurer la synchronisation avec les stations réceptrices.

- SFD (Start Frame Delimiter) 1 octet se terminant par deux 1 consécutifs et permettant de repérer le début de la trame

- Adresse de destination (6 octets)

- Adresse source (6 octets)

- Type (2 octets) donne l'identifiant du protocole supérieur

- Données (de 46 à 1500 octets)

- Séquence de bourrage éventuelle pour respecter la taille minimale d‘une trame

- FCS (Frame Check Sequence) est le résultat d‘un contrôle de type modulo destiné à savoir si la trame est arrivée en bon état (CRC Contrôle de Redondance Cyclique) (4 octets)

Constitution d'une trame Ethernet

4.3 Ethernet 10 Mbps

4.4 Fast-Ethernet

Fast-Ethernet est une évolution de la norme Ethernet 10 M bps. Toutes les caractéristiques: protocole CSM A/CD, taille des trames, topologie sont conservées. Ceci a été fait pour assurer une interopérabilité des 2 vitesses de réseau.

On appelle domaine de collision un ou plusieurs segments Ethernet où les collisions pourront être détectées par les transceivers.

- La totalité des segments connectés au niveau 1du modèle ISO font partie du même domaine de collision (Cas des répéteurs et concentrateurs)

- Les segments séparés par un pont, un routeur ou les ports d'un commutateur ne font pas partie du même domaine de collision (Niveau 2 et 3 du modèle OSI)

4.5 Gigabit Ethernet

La dernière version d'Ethernet est celle offrant un débit de 1 Gbps. Pour répondre à cette vitesse, des aménagements ont du être réalisés :

- La méthode d'accès CSM A/CD est conservé

- Le délai d‘émission des petites trames étant trop court pour détecter d'éventuelles collisions, la taille minimale des trames est portée à 512 octets au lieu de 64.

5 - 100 VG Any-Lan

Contrairement à une idée largement répandue, le 100 VG Any-LAN n'a rien à voir avec Ethernet Les caractéristiques principales d'un concentrateur sont :

- Il n‘utilise pas la méthode d‘accès CSM A/CD.

- Il supporte les trames Ethernet et Token-Ring

- Il utilise la méthode d‘accès DPAM qui permet d'atteindre un débit réel de 96 M bps.

Les distances maximales entre les nŒuds sont :

- 100 m sur paire torsadée cat. 3.

- 150 m sur paire torsadée cat. 5.

- 2000 m sur de la fibre optique multimode.

La topologie du 100 VG Any-LAN est en étoile hiérarchique avec 3 niveaux de cascade autorisés. Le chaînage des concentrateurs est réalisé par des ports dédiés.

6 Token-Ring

- Introduit en 1984 par IBM et normalisé ANSI/IEEE 802.5 en 1985

- 15% du parc des réseaux locaux

- Topologie Anneau (ring)

- Méthode d‘accès déterministe par jeton (token)

- 1 seule station parle à la fois

Caractéristiques de la li son Token-Ring :

Constitution d'une trame Token-Ring :

- Délimiteur de début (1 octet) Indique le début de la trame

- Contrôle d'accès (1 octet) Indique la priorité de la trame et s'il s'agit d‘un jeton ou d‘une trame de données

- Contrôle de la trame (1 octet) Content des informations contrôle d'accès au support (M AC).

- Adresse récepteur

- Adresse émetteur

- Données

- CRC Séquence de contrôle d‘erreurs

- Délimiteur de fin (1 octet) Indique la fin de la trame

- Etat de la trame(1 octet) Indique si la trame a été reconnue, copiée ou si l'adresse de destination était disponible

Connecteur Token-Ring

Article plus récent Article plus ancien